导图

1.SSH(Secure Shell 安全外壳协议)

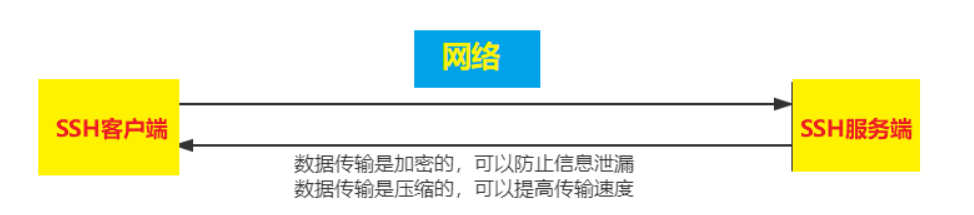

- 是一种安全通道协议,主要用来实现字符界面的远程登录、远程 复制等功能。

- SSH 协议对通信双方的数据传输进行了加密处理,其中包括用户登录时输入的用户口令,SSH 为建立在应用层和传输层基础上的安全协议。

- 对数据进行压缩,加快传输速度。

2.SSH的优点

-

-

- 与早期的Telnet(远程登录)、rsh(远程执行命令)、rcp(远程文件控制)等相比,SSH协议提供了更好的安全性

4.常见的ssh协议

ssh软件包 ssh协议 openssh centos7上自带的软件 帮助我们实现远程连接 字符界面远程连接 /etc/ssh/ 服务端 配置文件 sshd_config 客户端 配置文件 ssh_config ssh:可以远程连接 scp sftp rsync:远程传输文件 客户端: Linux Client: ssh, scp, sftp,slogin Windows Client:xshell, MobaXterm,putty, securecrt, sshsecureshellclient OpenSSH 是实现SSH协议的开源软件项目,适用于各种UNIX、 Linux 操作系统。 Centos 7系统默认已安装openssh相关软件包,并将sshd 服务添加为开机自启动。 执行"systemctl start sshd"命令即可启动sshd 服务 sshd 服务默认使用的是TCP的22端口,安全协议版本sshv2,出来2之外还有1(有漏洞)ftp 20 21 sshd服务的默认配置文件是/etc/ssh/sshd_config ssh_config和sshd_config都是ssh服务器的配置文件,二者区别在于前者是针对客户端的配置文件,后者则是针对服务端的配置文件。

5.SSH服务器

5.1OpenSSH

• 服务名称: sshd

• 服务端主程序: /usr/sbin/sshd

• 服务端配置文件: /etc/ssh/sshd_ config

6.SSH原理

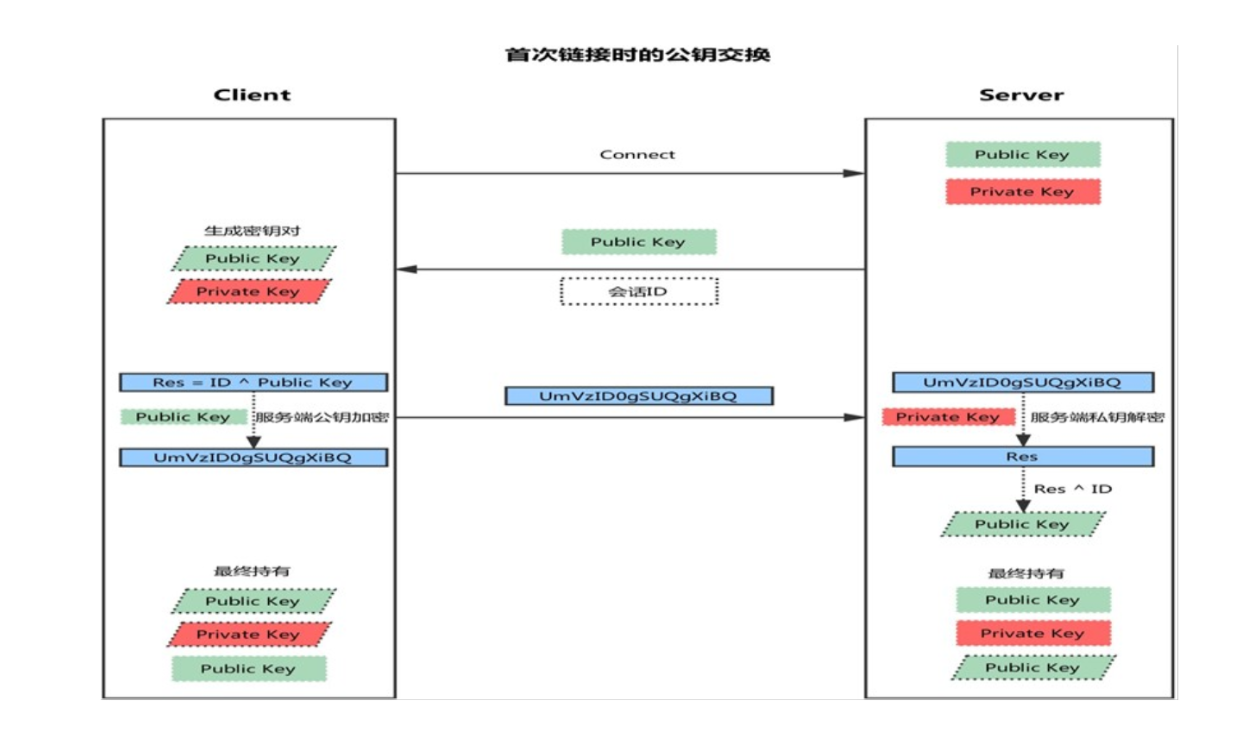

6.1公钥传输原理:

过程:

-

-

服务端返回自己的公钥,以及一个会话ID(这一步客户端得到服务端公钥)

-

客户端生成密钥对

-

客户端用自己的公钥异或会话ID,计算出一个值Res,并用服务端的公钥加密

-

客户端发送加密值到服务端,服务端用私钥解密,得到Res

-

服务端用解密后的值Res异或会话ID,计算出客户端的公钥(这一步服务端得到客户端公钥)

-

6.2登陆

sshd服务支持登录验证方式有:密码验证和密钥对验证,可以设置只使用其中一种,也可以都启用

6.2.1 密码验证:

以服务器中本地系统用户的登录名称、密码进行验证。

这种方式使用最为简便,但从客户机角度来看,正在连接的服务器有可能被假冒,从服务器角度来看,当遭遇密码暴力破解攻击时防御能力比较弱。

6.2.2 密钥对验证:

要求提供相匹配的密钥信息才能通过验证,通常先在客户机中创建一对密钥文件(公钥和私钥),然后将公钥文件放到服务器中的指定位置。

远程登录时,系统将使用公钥、私钥进行加密/解密关联验证,增强了远程管理的安全性。

公钥和私钥是成对生成的,这两个密钥互不相同,可以互相加密和解密;

不能根据一个密码来推算出另一个密钥;

公钥对外公开,私钥只有私钥的持有人才知道。

公钥和私钥要配对使用,如果用公钥对数据进行加密,只有用相对应的私钥才能解密;如果用私钥对数据进行加密,那么只有对应的公钥才能解密。

当密码验证、密钥对验证都启用时,服务器将优先使用密钥对验证。

对于安全性要求较高的服务器,建议将密码验证方式禁用,只允许启用密钥对验证方式;若没有特殊要求,则两种方式都可以。

可根据实际情况设置验证方式:

vim /etc/ssh/sshd_config

PasswordAuthentication yes //启用密码验证

PubkeyAuthentication yes //启用密钥对验证

AuthorizedKeysFile .ssh/ authorized_keys //指定公钥库文件.

7.配置密钥对验证

8.TCP Wrappers – 访问控制

TCPWrappers机制的基本原则:

8.1配置白名单

8.2配置黑名单

9.总结

1.ssh服务器的配置文件以及所在的位置

ssh_config:客户端的配置文件;位置:/etc/ssh/ssh_config

sshd_config:服务端的配置文件;位置:/etc/ssh/sshd_config

2.ssh服务器客户端的功能

远程登录:ssh 用户名@IP地址

复制:scp (注意主机IP后面要加冒号,复制目录时加-r)

sftp:格式跟ftp相同(上传文件和下载文件功能)

3.配置密钥对验证

流程:

在客户端创建密钥对(有公钥文件和私钥文件)

将公钥文件上传到服务器(有两种方法:一种是远程复制到服务器中,再将服务器端导入私钥文件到公钥本中;另一种方法是直接在客户端导入,服务端直接使用即可)

最后在客户端进行密钥对验证,还可以设置免密登录(ssh-agent bash 、ssh add)

4.TCP wrappers

两种访问策略文件:/etc/hosts.allow 、/etc/hosts.deny

访问的过程:先检查/etc/hosts.allow文件,有则访问,无则继续访问/etc/hosts.deny文件,若有则拒绝,无则允许访问

原文地址:http://www.cnblogs.com/suoluo212/p/16798855.html