赏金猎人系列-如何测试注册(Sign up)功能

声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。

本文选自本人公众号: growing0101

前言

在正常的打猎(漏洞挖掘)过程中,Sign Up是常见的一个功能,之前写过一篇 注册功能测试小结,但是不是很全,

本文将着重对此功能的测试点进行系统性梳理,鉴于测试点有几十个,所以可能会分为好几期来阐述;

正文

第一种情况

首先尝试注册一下,不仅仅是PC端,移动端也请尝试一波,主要是了解这个公司的注册的流程与处理逻辑

POST /signUp HTTP/1.1

Host: www.company.com

User-Agent: Mozilla/5.0

Content-Type: application/x-www-form-urlencoded

Referer: https://previous.com/path

Origin: https://www.company.com

Content-Length: Number

firstname=I&lastname=am&email=me@gmail.com &password=*****&captcha=Random&token=CSRF

第二种情况

如果你需要商务邮件,尝试使用username@bugcrowdninja.com或username@wearehackerone.com

POST /signUp HTTP/1.1

Host: www.company.com

User-Agent: Mozilla/5.0

Content-Type: application/x-www-form-urlencoded

Referer: https://previous.com/path

Origin: https://www.company.com Content-Length: Number

email=username@wearehackerone.com&password=*****&ca ptcha=Random&token=CSR&Ffirstname=I&lastname=am

第三种情况

Gmail把Me@gmail.com和Me+1@gmail.com作为一个电子邮件,所以当你需要创建多个帐户时,考虑使用这个功能

就是说发送给Me@gmail.com的邮件可能会被Me+1@gmail.com接受到

user+1@gmail.com

user+2@gmail.com

user+ANYSTRING@gmail.com

user@gmail.com

use.r@gmail.com

us.er@gmail.com

u.ser@gmail.com

第四种情况(Tip)

使用Burp Suite Collaborator创建多个帐户,例如me@one.id.collaborator.net, me@two.id.collaborator.net,诸如此类

me@one.id.collaborator.net

me@two.id.collaborator.net

me@three.id.collaborator.net

me@four.id.collaborator.net

......

第五种情况(Tip)

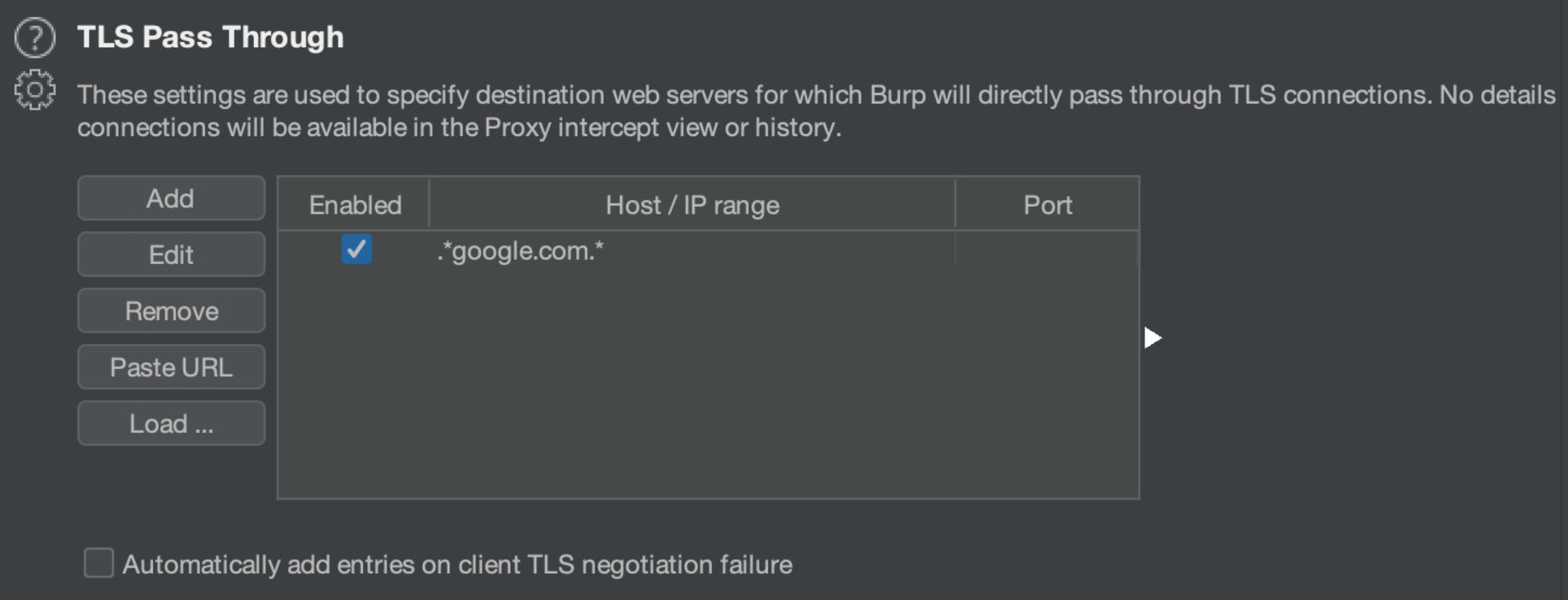

如果存在谷歌的ReCAPTCHA机制,请尝试配置Burp Suite的TLS为Pass,例如: *google.com.*

设置步骤:

1.跳转至 Bp 的 Project Configurations

2.跳转至 TLS Pass Through

3.点击add然后输入: .*google.com.*

第六种情况

尝试注册现有的电子邮件地址,例如existing@gmail.com,有时授权令牌将出现在响应

POST /signUp HTTP/1.1

Host: www.company.com

User-Agent: Mozilla/5.0

Content-Type: application/x-www-form-urlencoded

Referer: https://previous.com/path

Origin: https://www.company.com

Content-Length: Number

firstname=I&lastname=am&email=existing@gmail.com

&password=*****&captcha=Random&token=CSRF

第七种情况

尝试注册公司的邮件地址,例如admin@company.com,以获得额外的权限或获得更多的功能。

POST /signUp HTTP/1.1

Host: www.company.com

User-Agent: Mozilla/5.0

Content-Type: application/x-www-form-urlencoded

Referer: https://previous.com/path

Origin: https://www.company.com Content-Length: Number

firstname=I&lastname=am&email=admin@company.com

&password=*****&captcha=Random&token=CSRF

更多精彩内容请关注公众号 growing0101

参考

https://docs.hackerone.com/hackers/hacker-email-alias.html

https://hackerone.com/reports/246302

https://hackerone.com/reports/2224

https://sunilyedla.medium.com/information-disclosure-through-signup-endpoint-86d2d66dfef1

原文地址:http://www.cnblogs.com/richard1230/p/16843897.html