2022UUCTF新生赛wp by S1gMa

前言

\(misc\) 本以为 \(ak\) 了,结果比赛结束前又来一道阴间社工,所以直接无视就当 \(ak\) 了~

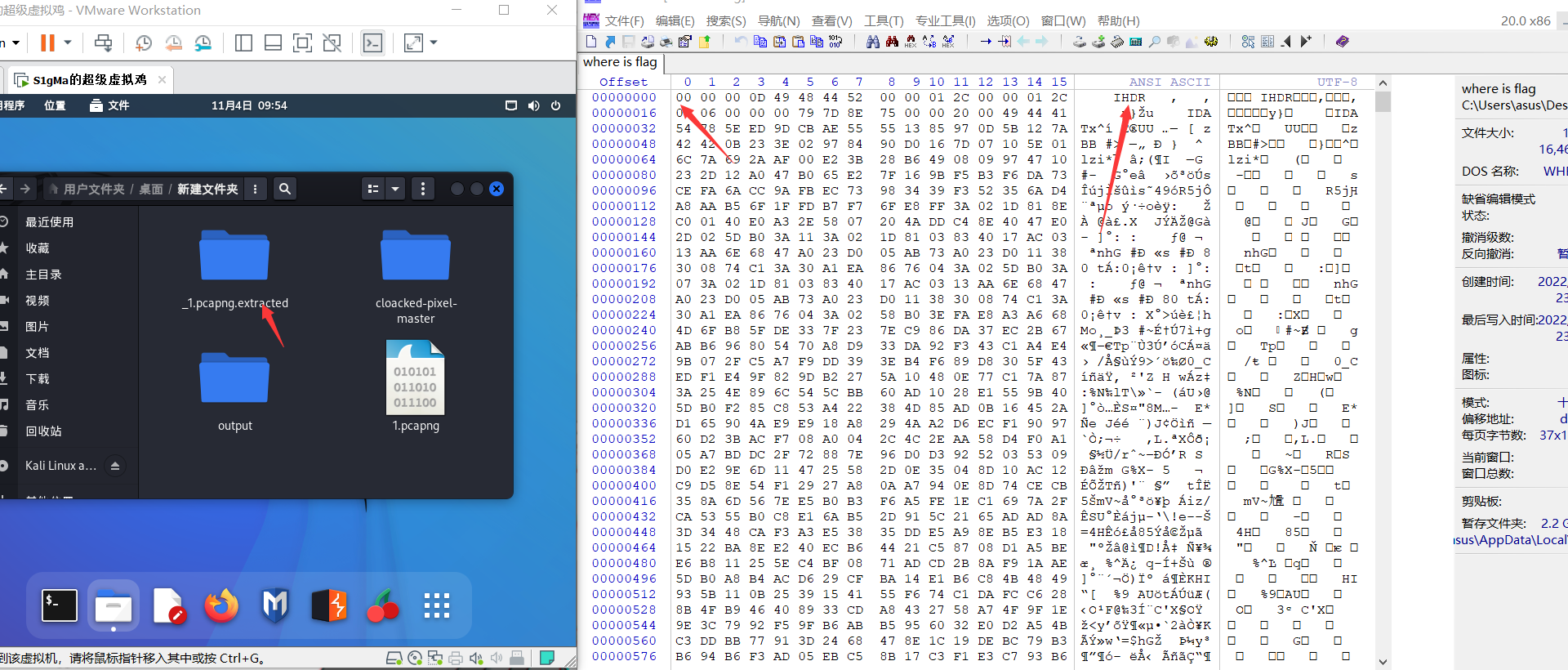

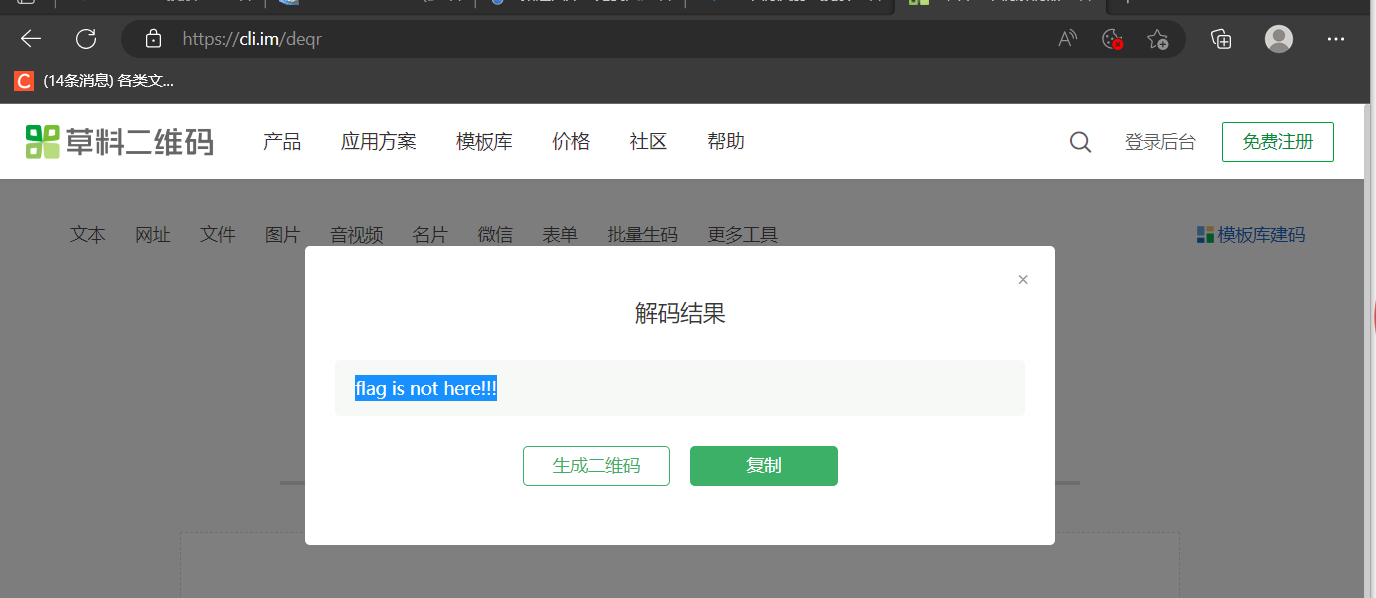

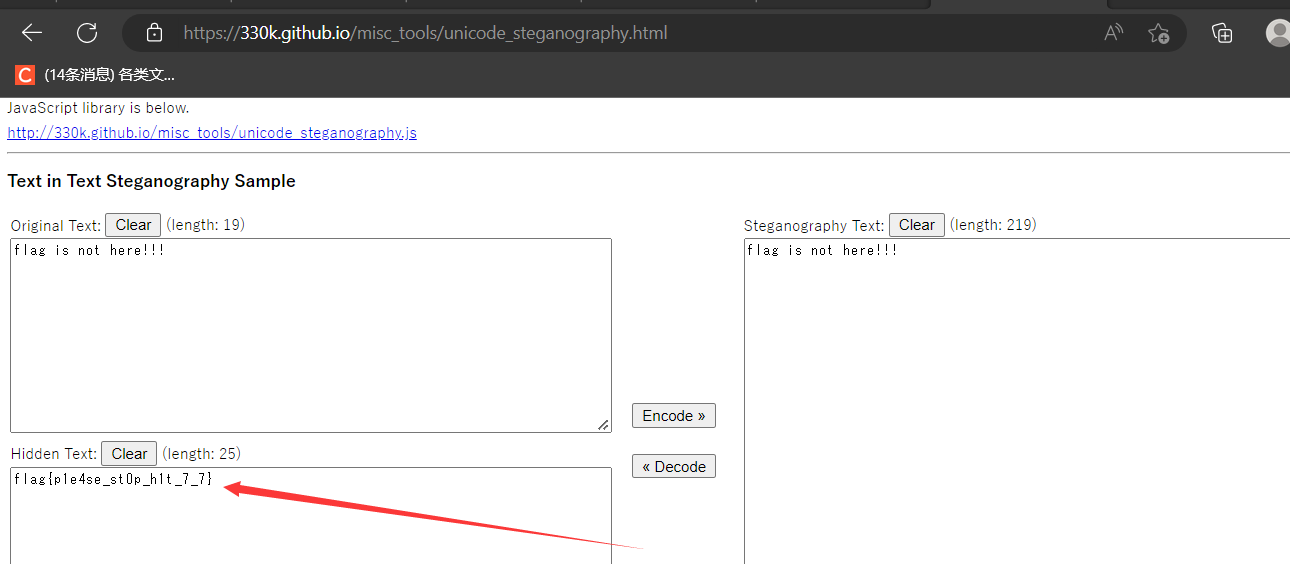

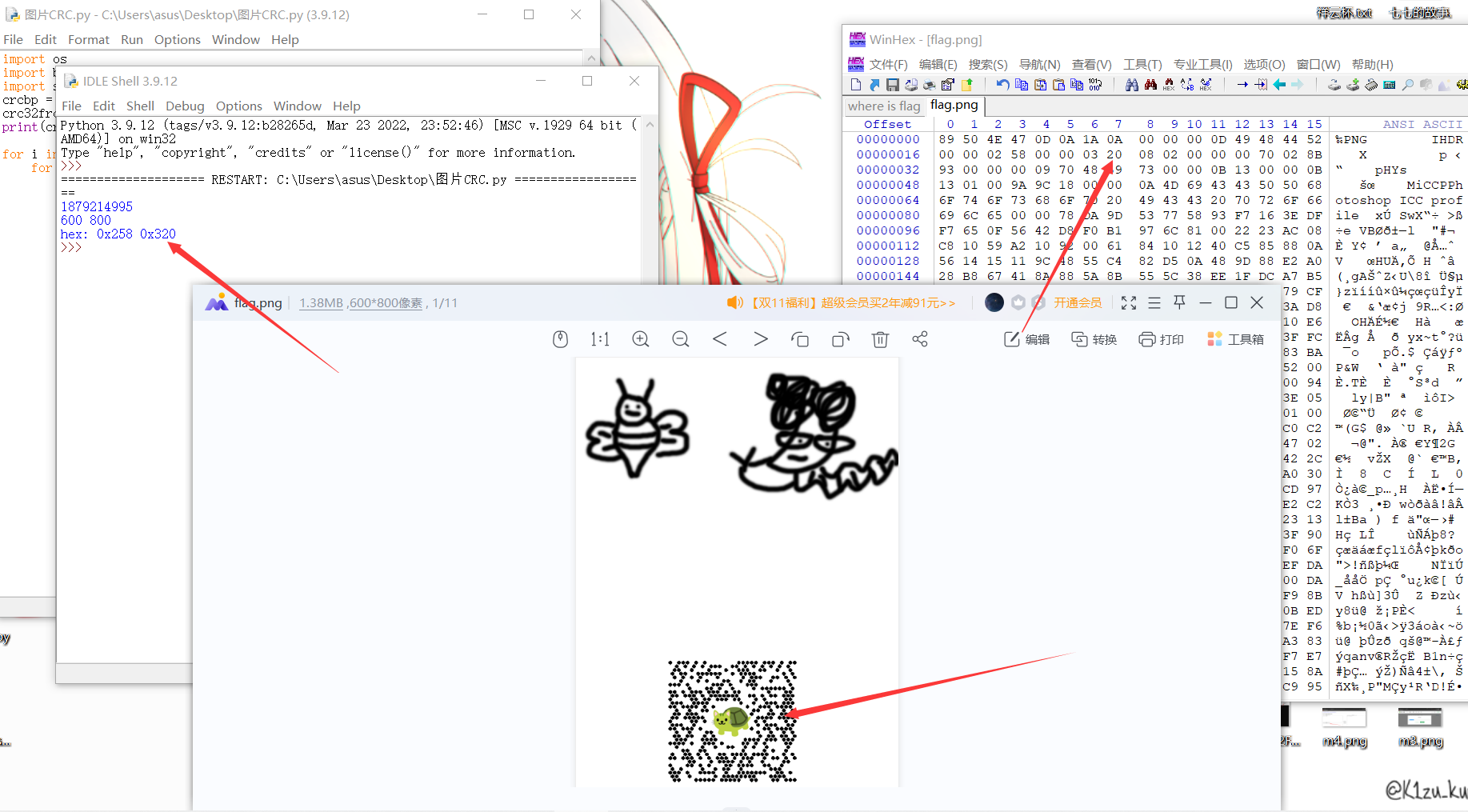

Where is flag?

知识点

1.文件分离;

2.\(PNG\) 文件头补全;

3.零宽隐写。

解题过程

分析流量包发现存在压缩包,故直接拖到 \(kali\) 中分离,得到一个Where is flag?的文件,用 \(winhex\) 分析发现是个缺少文件头的 \(PNG\) ,补全后是一个二维码,扫描后零宽解密得到 \(flag\) 。

搬好小板凳听故事

知识点

1.base64;

2.十六进制转字符串。

解题过程

直接 \(base64\) 解密,然后十六进制转字符串就行。

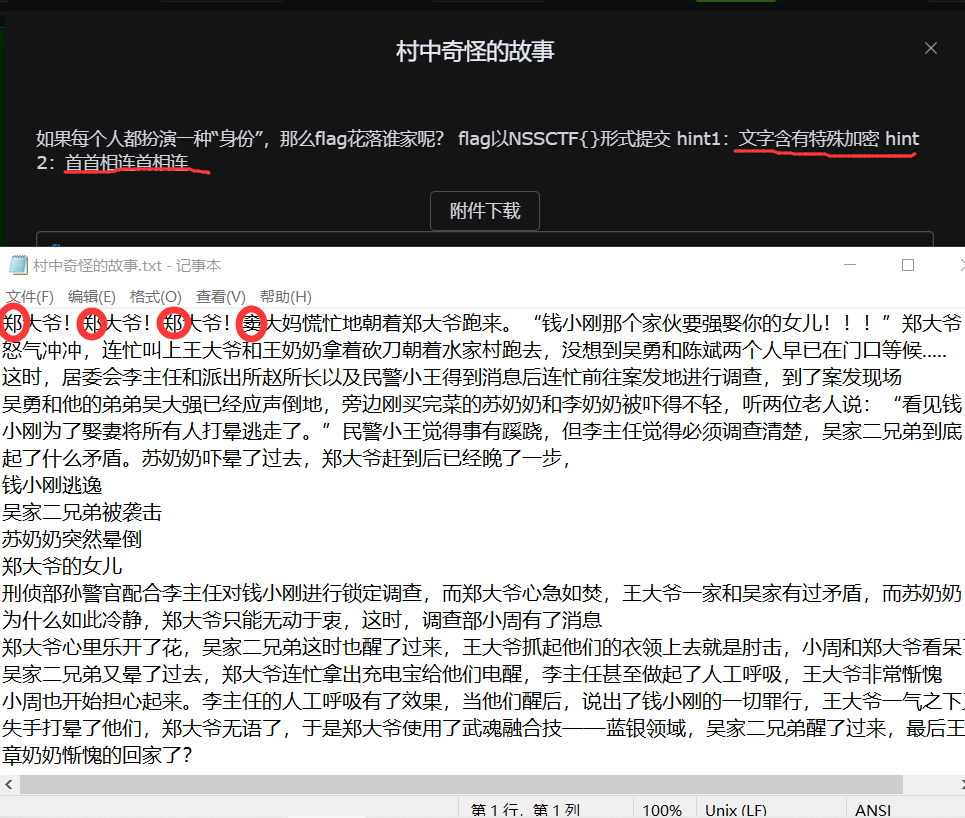

村中奇怪的故事

知识点

1.百家姓加密的识别 (需要一点逆向思维才好想到)

解题过程

这道题需要对百家姓加密的特征判断,先对 \(flag\) 进行百家姓加密得到的密文与附件进行比对,可以确定下来是提前句子首字姓氏然后百家姓进行解密。

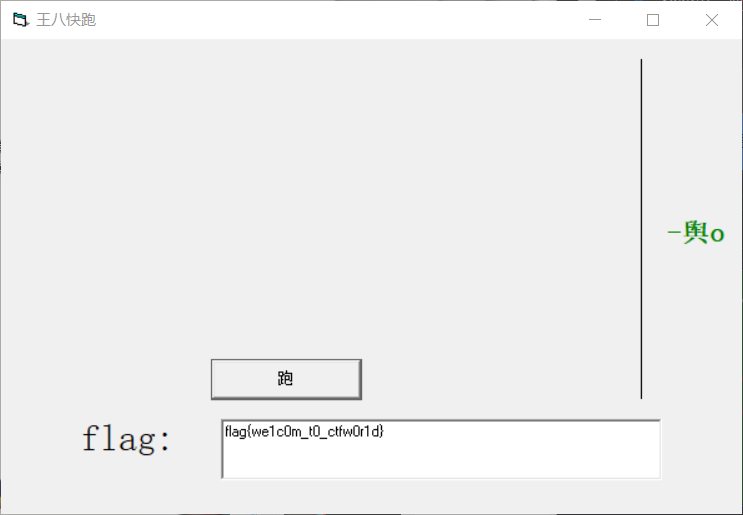

王八快跑 (签到题)

解题过程

略略略来抓我呀

解题过程

浙江省杭州市钱塘区海通街828号公元时代2号楼锦江都城酒店

(社工题不予评价)

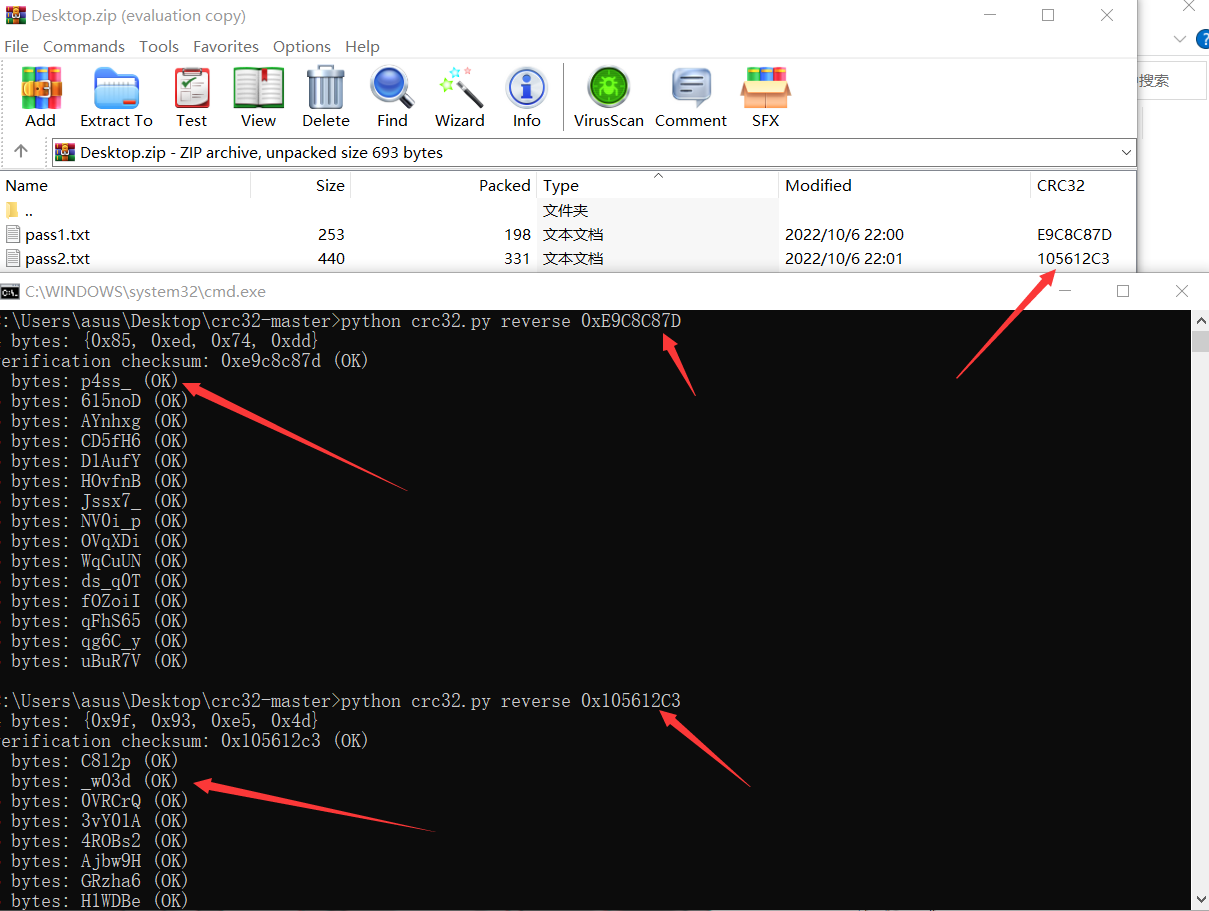

蜜蜂和蛆

知识点

1.\(CRC\) 冗余校验 ( 要脚本的可以评论区回复 )

2.图片 \(CRC\) 爆破

3.\(Maxicode\) 标识符恢复

解题过程

首先利用 \(CRC\) 校验发现类似密码的字符串,然后拼接解开图片,利用 \(CRC\) 爆破脚本发现图片高被修改了,改好后网上查找 \(Maxi\) 标志位修改扫描后得到 \(flag\)。

图片 \(CRC\) 长宽爆破脚本如下:

import os

import binascii

import struct

crcbp = open("flag.png", "rb").read()

crc32frombp = int(crcbp[29:33].hex(), 16)

print(crc32frombp)

for i in range(4000):

for j in range(4000):

data = crcbp[12:16] + \

struct.pack('>i', i)+struct.pack('>i',j)+crcbp[24:29]

crc32 = binascii.crc32(data) & 0xffffffff

if(crc32 == crc32frombp):

print(i, j)

print('hex:',hex(i), hex(j))

七七的礼物

知识点

1.压缩包爆破

2.文件分离 – 文件提取

3.蒙太奇拼图

4.编码问题修复 \(utf-8\)

5.\(winhex\)十六进制观察

6.\(ASE\) 解密

7.真理的奶酪(一个梗)

8.变种的摩斯密码解密

9.图片隐写 – \(silenteye\)

10.\(Alz26\)解密

11.\(Quoted-printable\) 编码解密

12.标准银河字母解密

解密过程见如下链接下载pdf

不当人的七七

这道题的 \(wp\) 死了,\(S1gMa\) 线下去打七七了。

Next Meet

问卷题直接打开就有 \(flag\)。

结语

本次比赛 \(misc\) 总体来说难度不高,但是需要一定脑洞。

最后欢迎大家关注我的博客吖,此后会不断更新题目总结或者各大比赛 \(wp\)。

同时欢迎大家加入HashRun安全团队的公开群 & 公众号, 均会不定期分享师傅们的各种文章,想要即使关注扫一扫下方二维码速速加入!!!!

公开群:

公众号:

原文地址:http://www.cnblogs.com/S1gMa/p/16857516.html