JWT

JWT(JSON WEB TOKEN)

说白了也就是一种token罢了,但是它由于不用任何其他包含状态的信息,无状态的jwt轻量,也符合restful的风格。

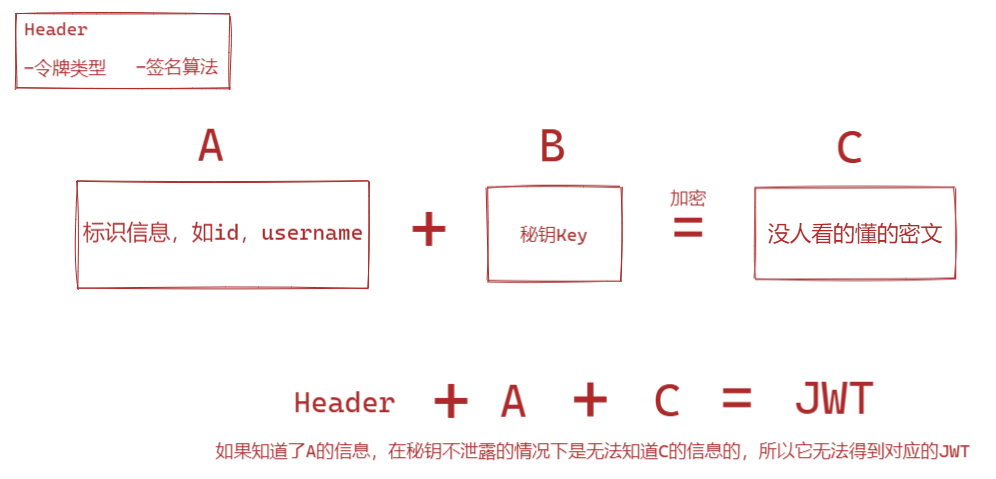

最最最简单的JWT原理

JWT分为三部分

从上面最简单的原理可以得知,JWT的组成应该分成了三部分,也就是用这三部分按.拼接而成,89下面拆解开来逐个理解

Header

header是json格式的,他维护了两个信息:

- 签名算法:一般为HMACSHA256

- 令牌类型:JWT

最终它将被转化成Base64编码

Payload

Payload我觉得最主要就是维护了Claims,也就是一些标识信息。

一般的工具是已经配置有了一些通用的claim,这时候就复用并加上自己的自定义claim,比如id,username这类去辨识用户身份,然后可以设置一个expire去限制这个token的过期时间。

它是一个json字符串,最后也和header一样转化成了Base64编码

Signature

签名部分,其实就是生成了除了服务器没人看得懂的密文。

通过claims以及服务器内部维护的一个秘钥,两个搭配起来用header里说的签名算法,这样一签名,生成出来的字符串。

JWT的设置和使用

当服务器收到了客户端的请求:

- 看看网关,这个url是不是在白名单里,要不要登录才能访问

- 如果需要登录,就检查一下有无token,没有乖乖登录去

- 有token就检查token,先看token有无失效,再去根据本地中保存好的秘钥解密token,看解密出来的Claims是否对应得上用户传过来的claims。如果不行也是乖乖去登录

- 乖乖登录,登录以后给返回一个token,浏览器保存到cookie或者localstorage中

谈谈cookie,localstorage

简单来说,cookie和localstorage都是存放在浏览器本地的数据,cookie大小限制在4k,localstorage在5M+,

那为什么JWT一般要放入localstorage中而不是cookie中,这就牵扯到了CSRF(Cross site request forgery)跨站请求伪造

XSS攻击

参考:https://tech.meituan.com/2018/09/27/fe-security.html

CSRF攻击

参考:https://tech.meituan.com/2018/10/11/fe-security-csrf.html

由于有CSRF的存在,所以把token放在cookie里面是很不安全的,所以选择放在了localstorage。

原文地址:http://www.cnblogs.com/azxx/p/16794808.html