原文:https://blog.csdn.net/zfive5/article/details/1428173

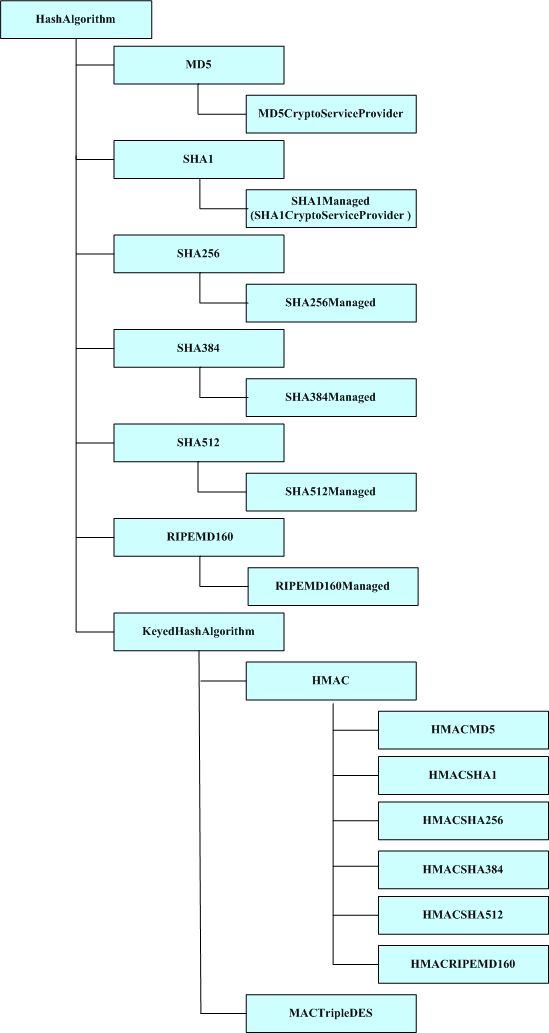

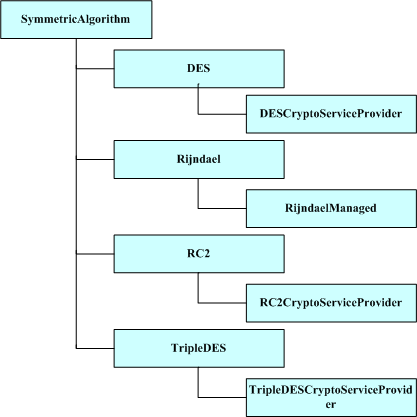

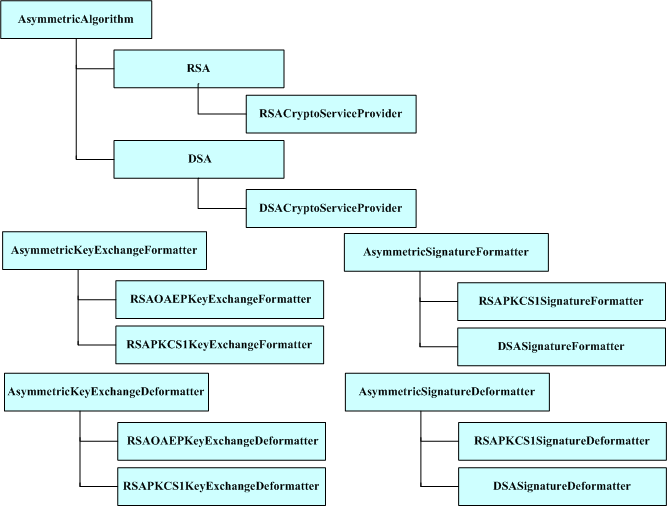

System.Security.Cryptography加密算法主要分为:

l 散列算法 (MD5/SHA1/ RIPEMD160/ SHA256 / SHA384等 )

l 对称加密算法 (DES/TRI-DES等)

l 非对称加密算法(RSA/DSA)

1.散列

散列,简单点就是一种变换,使变换后的数据在一定小概率情况下代表变换前数据的“标签”,这个标签就是散列,变换就是散列算法,往往这些算法是公开的、不可逆的!因为算法公开的,为了防止大家谁都可以对源数据进行散列,所以出现增加一个KEY的变形散列算法(HMAC算法)。

散列主要用在对数据有效性的验证方面。例如,BT就是用SHA1验证收到数据块是否有效的,Email服务器的登录就有一中名为HMACMD5的验证模式!

2.对称加密

所谓对称就是指加密解密中使用的key值是一样的,这种加密算法也是我们大家日常用的最多的加密算法了,这类加密算法一般公开, 遭受考验的也主要是key的长度,当然了你也完全写一个不公开的算法,只要能在数学上证明有一个可逆过程与其一一对应就可以了!

想象A加完密的密文发送给B,如果B想知道原文,还要根据解密算法解开才可以 ! 因此key值的保密性在这类应用中的重中之重!

对称加密要注意的地方主要就是块加密模式(这个也不是对称独有的,在非对称中也存在模式概念)!CipherMode类型定义如下:

所谓对称就是指加密解密中使用的key值是一样的,这种加密算法也是我们大家日常用的最多的加密算法了,这类加密算法一般公开, 遭受考验的也主要是key的长度,当然了你也完全写一个不公开的算法,只要能在数学上证明有一个可逆过程与其一一对应就可以了!

想象A加完密的密文发送给B,如果B想知道原文,还要根据解密算法解开才可以 ! 因此key值的保密性在这类应用中的重中之重!

对称加密要注意的地方主要就是块加密模式(这个也不是对称独有的,在非对称中也存在模式概念)!CipherMode类型定义如下:

public enum CipherMode

{

CBC = 1,

ECB = 2,

OFB = 3,

CFB = 4,

CTS = 5

}

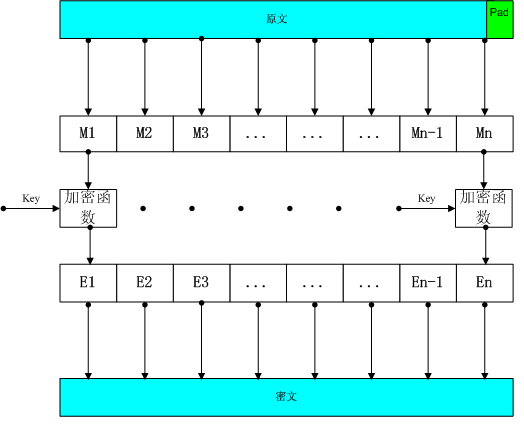

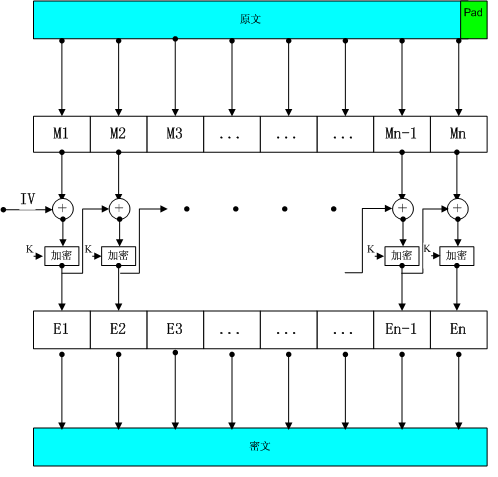

ECB 电子密码本

把加密串分成64bit一组,不足部分添齐(这里留到后面说),然后对每一个块单独加密,最终一块块的密文块组成密文,解密过程相反!如图:

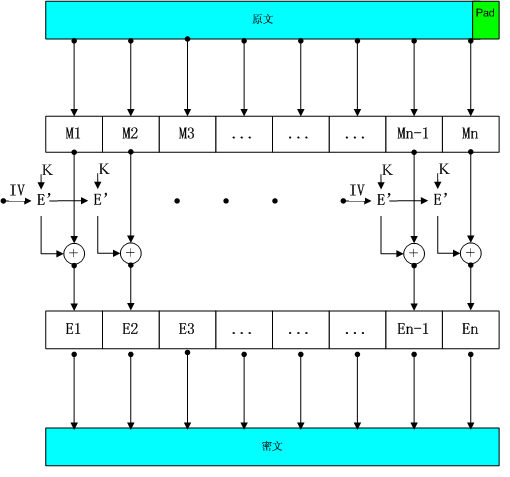

CBC密码块链

CBC模式的出现就是为了补救ECB模式的一些缺点(密文一样原文也一样),过程如图所示,这里就不画蛇了:

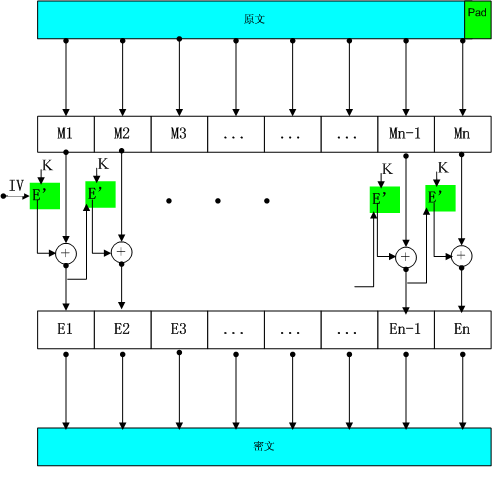

OFB 输出反溃模式

下图E’是加密函数E的一种变换,具体过程可以看书,这里主要展示的它的大至过程:

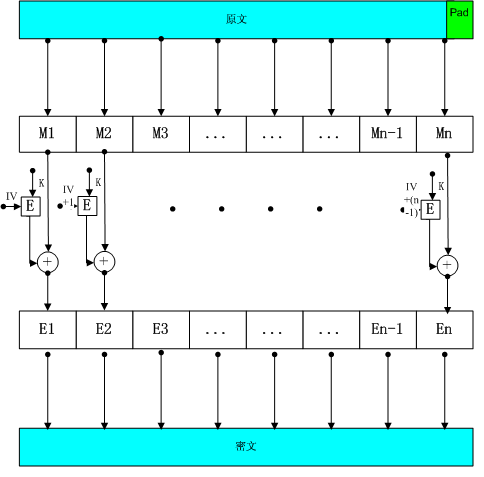

CFB 密码反馈模式

与上面的OFB类似,也是对OFB模式的一种加强,E’函数与OFB一样

CTR 记数模式

这种模式用IV加密,再与明文异或得到密文块,且下次加密块用到的IV是先前的IV加1,过程如图:

原文地址:http://www.cnblogs.com/cdaniu/p/16891165.html